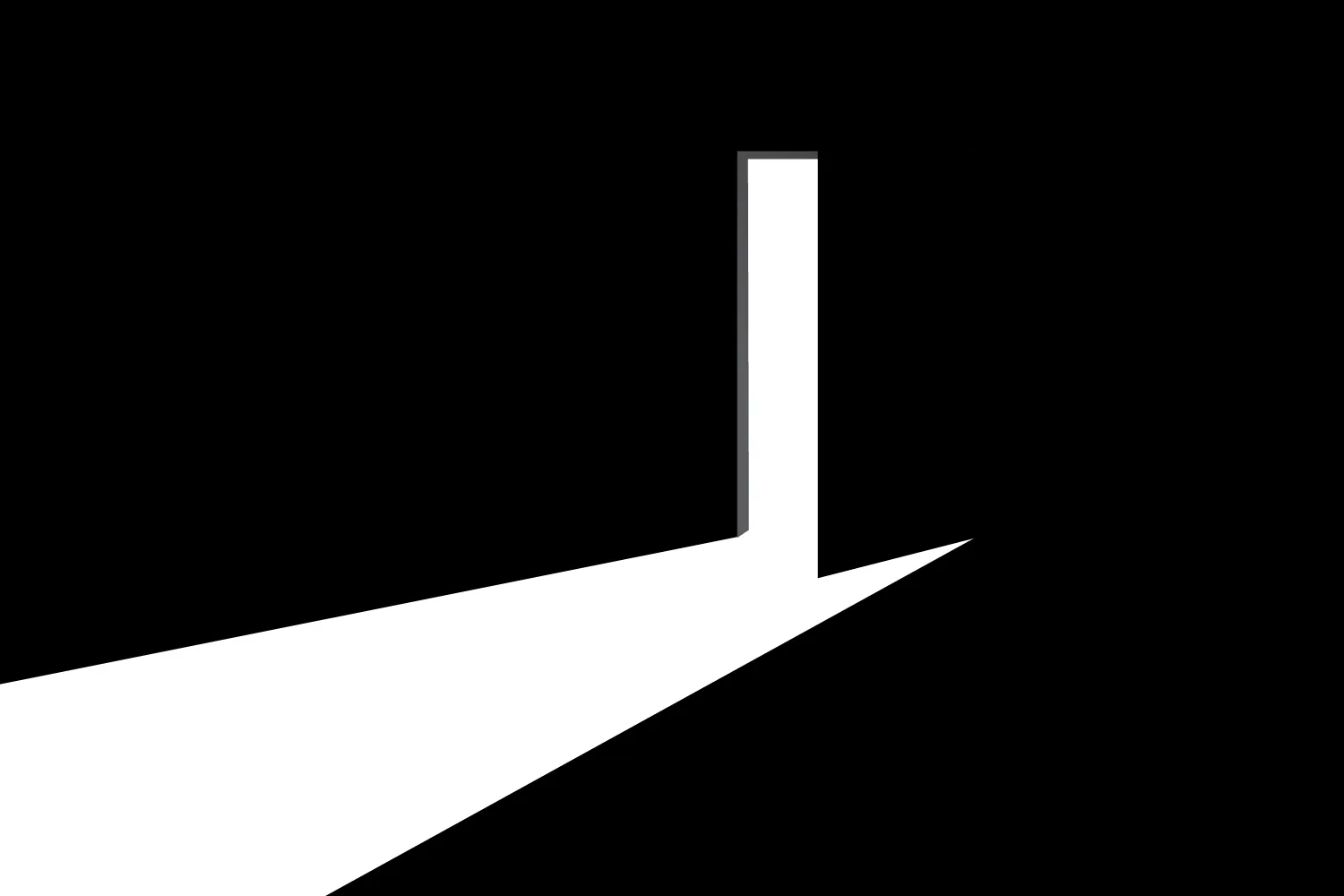

Una puerta trasera es un tipo de programa o sistema informático que permite que alguien, que no sea el desarrollador o el usuario, acceda al sistema o como una forma de eludir los controles normales de autenticación o seguridad. Si bien los desarrolladores normalmente crean puertas traseras intencionalmente con fines legítimos, como permitir la solución de problemas o el mantenimiento remotos, también pueden crearse sin querer o pueden ser insertadas maliciosamente por piratas informáticos con fines maliciosos, como robar datos confidenciales o controlar el sistema.

Las puertas traseras se utilizan a menudo en malware, exploits del sistema y otros ataques cibernéticos a gran escala, ya que permiten a los piratas informáticos controlar un sistema de forma remota y pueden pasar desapercibidos. También pueden ser insertados en aplicaciones de software (conocidas como puertas traseras) por desarrolladores maliciosos, dándoles acceso al sistema. Las puertas traseras también pueden introducirse a través de la actividad del usuario, como descargar e instalar aplicaciones gratuitas y shareware, navegar por sitios web no seguros y hacer clic en enlaces maliciosos.

Las puertas traseras pueden causar una variedad de amenazas a la seguridad del sistema del usuario, incluido permitir el acceso no autorizado a datos confidenciales, permitir que piratas informáticos malintencionados controlen los procesos del sistema y brindarles a los piratas informáticos malintencionados la oportunidad de ejecutar comandos del sistema. Las puertas traseras también se pueden utilizar para acceder a redes seguras, lo que permite a un pirata informático acceder al sistema u otros dispositivos conectados.

Las puertas traseras pueden representar un riesgo de seguridad importante y deben monitorearse de cerca. Los webmasters y administradores de sistemas deben asegurarse de que todas las aplicaciones de software se revisen periódicamente para detectar vulnerabilidades de seguridad e investigar cualquier actividad sospechosa. Se pueden utilizar escáneres de vulnerabilidades, software antivirus y sistemas de detección de intrusos para ayudar a detectar y eliminar puertas traseras de un sistema.