Penyemprotan heap adalah metode yang digunakan oleh program komputer jahat untuk melewati fitur perlindungan memori yang diterapkan dalam sistem operasi komputer modern. Ia bekerja dengan mengisi memori dengan kode berbahaya, sehingga secara efektif membebani tindakan perlindungan memori. Setelah kode berbahaya berada di memori, kode tersebut dapat dieksekusi, memungkinkan penyerang mendapatkan kendali atas sistem yang ditargetkan.

Penyemprotan tumpukan pertama kali didokumentasikan pada tahun 2003 oleh para ahli keamanan, yang mencatat bahwa langkah-langkah perlindungan memori yang diselidiki pada saat itu tidak cukup. Ketika teknik serangan menjadi lebih canggih, penyemprotan tumpukan menjadi lebih umum. Untuk mengatasi hal ini, banyak sistem operasi telah menerapkan langkah-langkah perlindungan memori lebih lanjut, seperti Address Space Layout Randomization (ASLR).

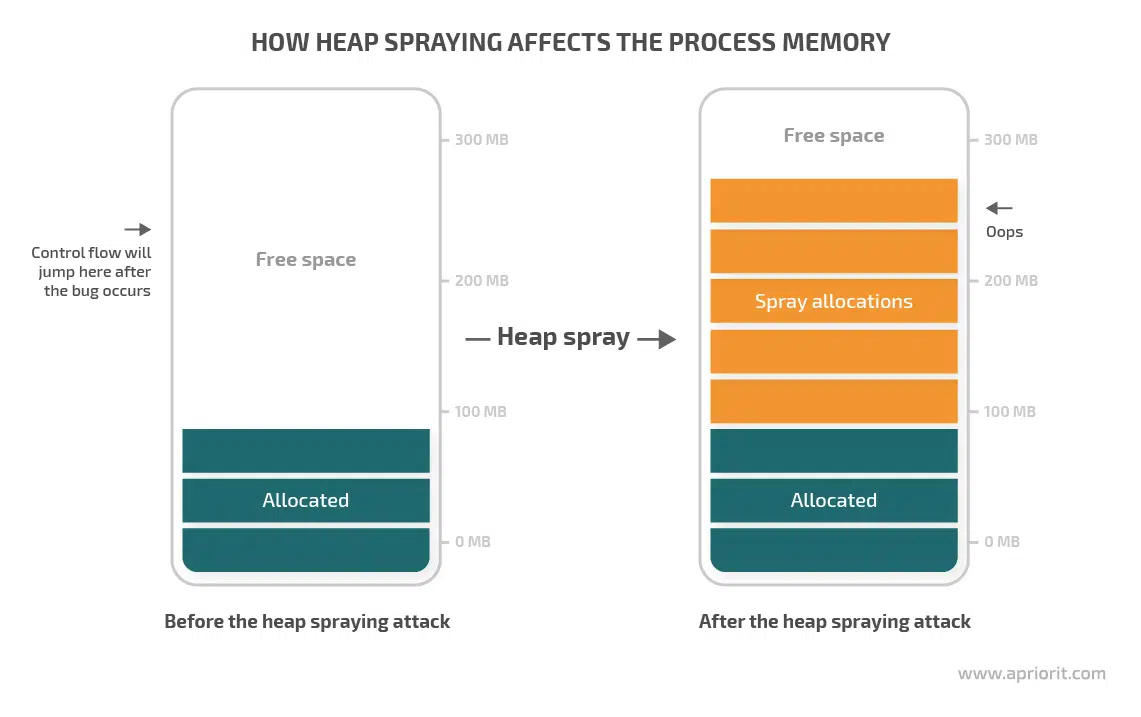

Penyemprotan heap dilakukan dengan cara penyerang terlebih dahulu mengidentifikasi kerentanan pada sistem yang ditargetkan. Setelah teridentifikasi, penyerang harus membuat kode berbahaya yang dirancang agar sesuai dengan batasan kerentanan yang dieksploitasi, misalnya dengan menggunakan instruksi atau register tertentu. Kode tersebut kemudian berulang kali dikirim ke sistem melalui kerentanan. Saat kode diterima oleh sistem, kode tersebut disimpan di memori, menghabiskan ruang di heap. 'Penyemprotan' tumpukan ini pada akhirnya dapat menyebabkannya menjadi penuh, dengan kode berbahaya sekarang menempati “lubang” di tumpukan dan dengan demikian menghindari deteksi dari sistem operasi.

Setelah kode berbahaya ada di memori, kode tersebut dapat dieksekusi. Hal ini memberikan penyerang kendali atas sistem, memungkinkan mereka melakukan berbagai tindakan berbahaya, seperti memasang pintu belakang, mengumpulkan informasi sensitif, atau melancarkan serangan lebih lanjut.

Penyemprotan heap dianggap sebagai salah satu teknik paling efektif yang digunakan oleh penyerang, karena memungkinkan mereka melewati berbagai tindakan perlindungan memori. Oleh karena itu, penting bagi administrator sistem dan profesional keamanan untuk tetap waspada, karena teknologi dan teknik terbaru menghadirkan target yang terus berubah untuk dieksploitasi oleh penyerang.