Perímetro de red

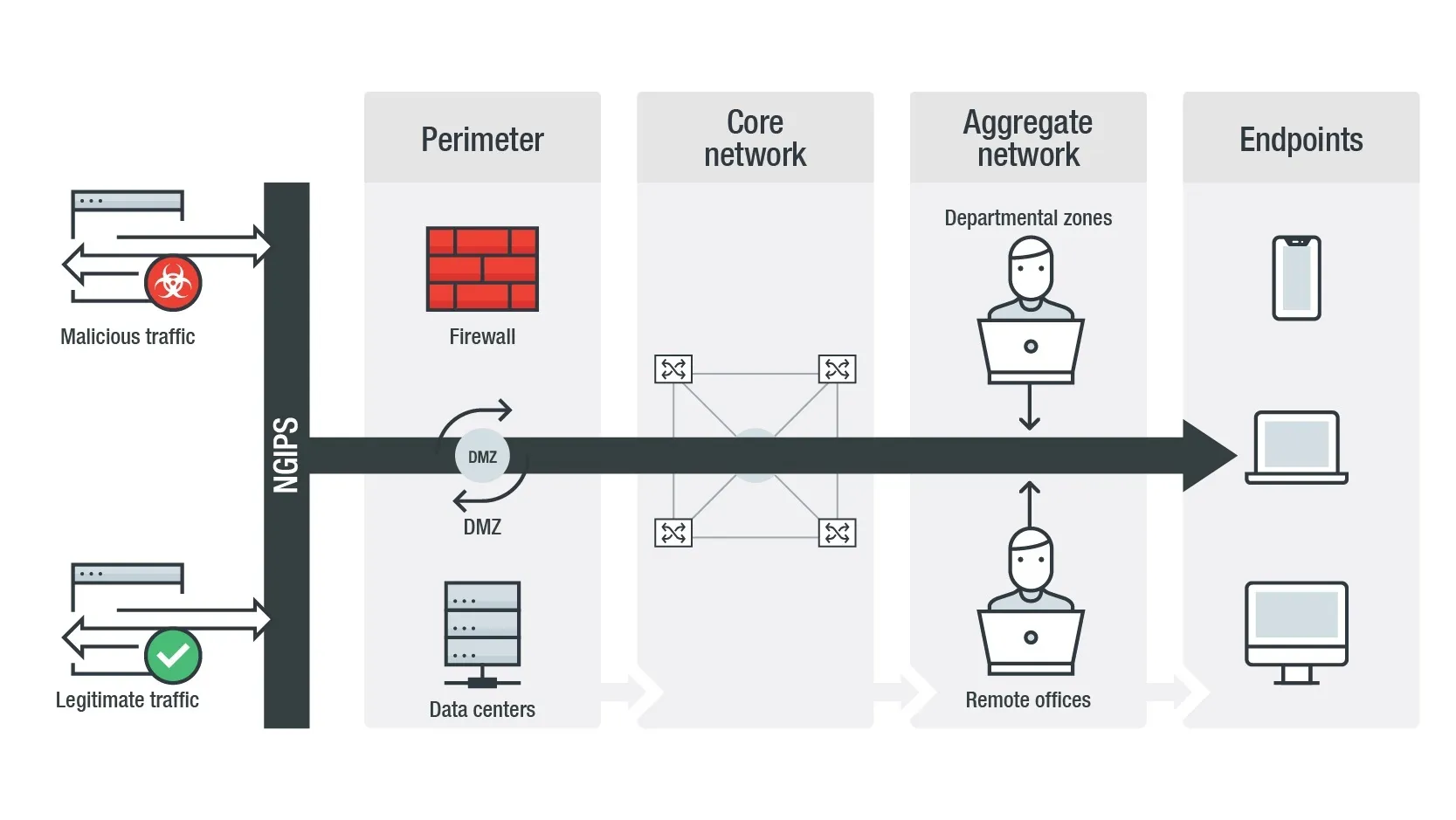

El perímetro de la red, también conocido como límite de la red, es el límite de la red de una organización y es el conjunto de equipos y procesos que definen los límites de la red y protegen los recursos de la organización del acceso no autorizado. El propósito del perímetro de la red es evitar que los atacantes obtengan acceso a la red interna, proteger los activos de datos y proteger a la organización del tráfico malicioso.

El perímetro de la red incluye una combinación de hardware, software y políticas de seguridad de la red. Los componentes más comunes del perímetro de una red son firewalls, enrutadores, sistemas de detección de intrusos y configuraciones de control de acceso. Los cortafuegos proporcionan la primera línea de defensa de una organización; están diseñados para filtrar, administrar y bloquear el tráfico de red hacia y desde una red específica. Los enrutadores son responsables de enrutar el tráfico de una red a otra y también pueden usarse para hacer cumplir las políticas de seguridad de la red. Los sistemas de detección de intrusiones (IDS) detectan actividades maliciosas o no autorizadas que tienen lugar en la red y pueden alertar a los administradores o tomar medidas correctivas. Finalmente, la configuración de control de acceso se utiliza para restringir el acceso a los recursos y datos del sistema únicamente al personal autorizado.

Tener un perímetro de red sólido es esencial para proteger los sistemas de información y datos confidenciales de una organización contra ataques. Los ajustes de control de acceso y las políticas de seguridad de red configurados correctamente pueden ayudar a limitar los riesgos que plantean las ciberamenazas externas, mientras que se pueden utilizar cortafuegos y sistemas de detección de intrusiones para detectar actividades inusuales y acceso no autorizado a los recursos. Por lo tanto, es importante que las organizaciones supervisen y actualicen periódicamente el perímetro de su red para mantenerse a la vanguardia de las ciberamenazas en constante evolución.