Vulnérabilités

Les vulnérabilités font référence aux faiblesses des systèmes informatiques qui peuvent être exploitées par des attaquants. Ils sont provoqués par des faiblesses du système, soit par l’exploitation d’une faille logicielle ou matérielle, soit par l’exploitation de paramètres et de configurations non sécurisés.

Les vulnérabilités peuvent être classées en deux catégories : les vulnérabilités connues (également appelées « fenêtres de vulnérabilité ») et les exploits Zero Day (également appelés vulnérabilités « nouvelles » ou « Zero Day »). Les vulnérabilités connues sont des faiblesses déjà identifiées et documentées, notamment des failles liées à la sécurité ou causées par une mauvaise configuration. Les attaquants sont conscients de ces vulnérabilités et les utilisent pour exploiter les systèmes informatiques. Les exploits Zero Day sont des vulnérabilités récemment découvertes et ne sont généralement publiées ou divulguées qu'après avoir été utilisées pour attaquer des systèmes.

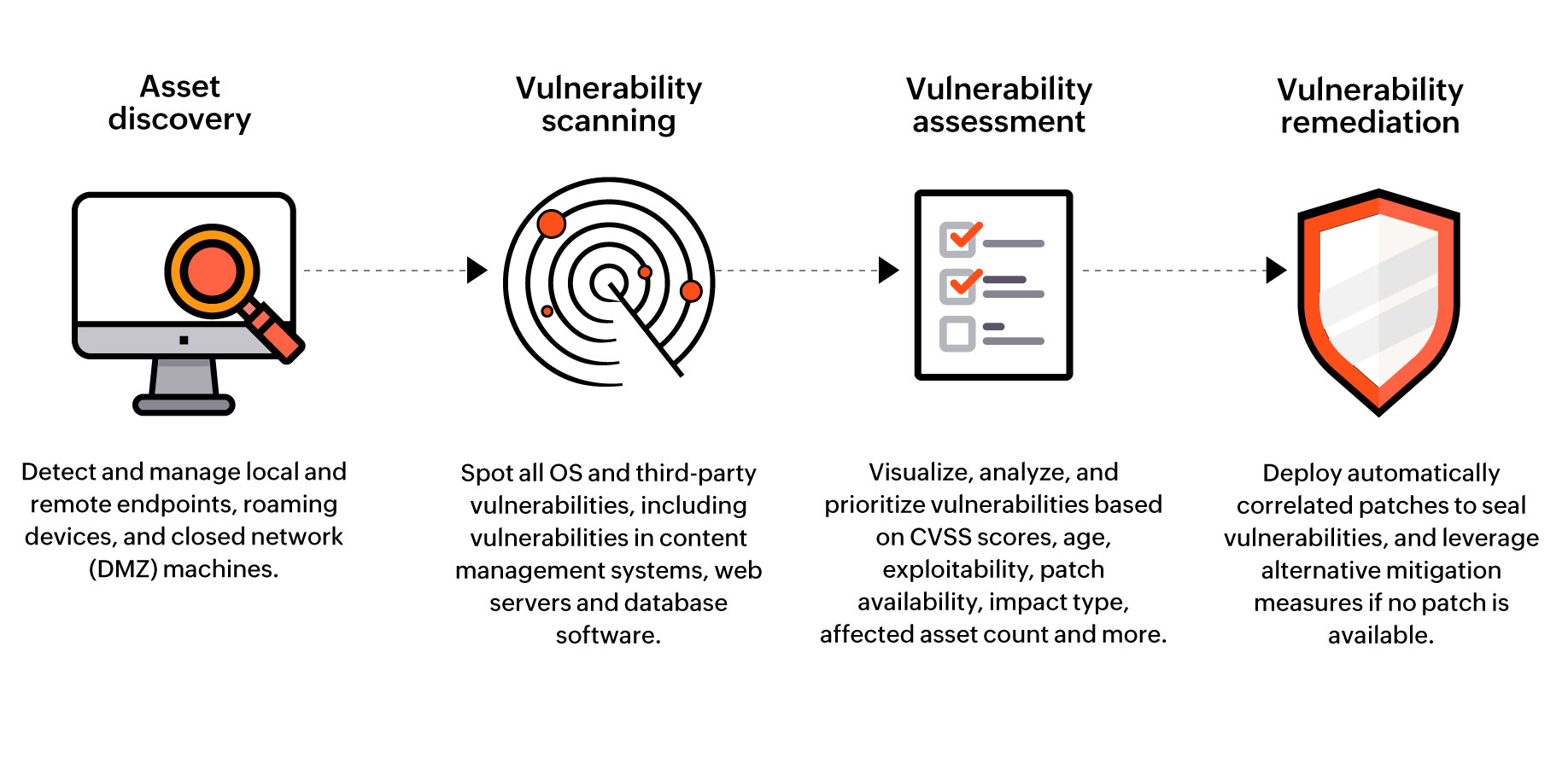

Lorsqu'une vulnérabilité est détectée, le fournisseur de logiciel ou de matériel responsable est chargé de créer un correctif de sécurité ou une mise à jour du programme pour résoudre le problème. Il est essentiel d'appliquer le correctif ou la mise à jour dès que possible, car des attaquants pourraient tenter d'exploiter la vulnérabilité. De plus, les meilleures pratiques de sécurité doivent être mises en œuvre et régulièrement mises à jour pour garantir une sécurité continue.

Les organisations doivent rester vigilantes et proactives afin de protéger leurs systèmes. Des analyses de vulnérabilité régulières, des tests d'intrusion et des mises à jour des politiques et procédures de sécurité peuvent aider à minimiser le risque que des attaquants exploitent une vulnérabilité de leur système.

Les vulnérabilités continuent de constituer une menace majeure pour la sécurité dans un paysage technologique en constante évolution. Les organisations et les individus doivent rester diligents dans leurs efforts pour assurer la sécurité de leurs systèmes et réseaux.