Sapevi che ogni volta che ti connetti al Wi-Fi pubblico, interagisci con un mediatore digitale invisibile? Scopri il proxy trasparente, un gestore del traffico web dietro le quinte che filtra, convalida e archivia senza problemi le tue richieste online senza modificare il tuo indirizzo IP. Straordinariamente non rilevabile, questo attivatore silenzioso svolge le sue funzioni senza alcuna configurazione da parte tua, lasciandoti libero di navigare in Internet senza interruzioni.

Unisciti a noi in questo intrigante viaggio mentre sveliamo funzionalità, applicazioni aziendali e metodi di rilevamento.

Sommario

- Cos'è un proxy trasparente?

- Proxy trasparenti e proxy forzati

- Impostazioni proxy trasparenti

- Come funziona un proxy trasparente?

- Usi per proxy trasparente

- Vantaggi e svantaggi dei proxy trasparenti

- Come rilevare un proxy trasparente?

- Proxy trasparente e proxy non trasparente

- VPN e HTTPS vs proxy trasparenti

- Come impostare un server proxy HTTP+HTTPS trasparente utilizzando Squid e IPtables

- Conclusione

Cos'è un proxy trasparente?

I proxy trasparenti sono noti anche come proxy in linea, intercettanti o forzati. Questi server intriganti intercettano abilmente le connessioni tra utenti finali o dispositivi e Internet pur rimanendo “trasparenti”. Ciò significa che operano senza intromettersi nelle richieste e nelle risposte. Un noto strumento proxy trasparente open source è Squid Transparent Proxy Server.

Immagina questo: un utente al lavoro naviga in Internet e decide di leggere un articolo di notizie su cnn.com. Grazie al proxy trasparente, questo utente vedrà esattamente gli stessi contenuti che vedrebbe a casa. Che meraviglia, vero?

Immagina di navigare in Internet, leggere un accattivante articolo di notizie da cnn.com, il tutto pensando che le tue abitudini di navigazione siano private. Non sapevi che il tuo datore di lavoro monitora furtivamente le tue azioni, grazie a un proxy discreto sulla rete aziendale. Sebbene l'esperienza sembri invariata, il tuo datore di lavoro ha il potere di monitorare il tuo comportamento online e persino di limitare l'accesso a siti specifici.

Proxy trasparenti e proxy forzati

I proxy trasparenti sono noti anche come proxy forzati, poiché si integrano perfettamente nella connessione di un utente senza modificare le impostazioni proxy del suo computer. Questa caratteristica unica consente agli operatori di rete e ai proprietari di siti Web di implementarli senza il permesso o la consapevolezza degli utenti. Di conseguenza, un proxy trasparente può essere “imposto” a un utente senza il suo consenso o senza che ne sia a conoscenza (sebbene in molti casi gli utenti siano informati della presenza di un proxy).

Tuttavia, non preoccuparti: numerosi siti Web forniscono elenchi di proxy trasparenti non autorizzati per mantenere gli utenti informati sul loro stato monitorato.

I proxy trasparenti, per definizione, sono istituiti dall'operatore di una rete o di un sito web e non dall'utente finale.

Impostazioni proxy trasparenti

Scopri l'entusiasmante mondo dei proxy trasparenti e padroneggia le loro impostazioni comuni, come:

- Autenticazione straordinaria che collega perfettamente le credenziali del server con gli utenti dietro le quinte.

- Metodi di intercettazione intriganti, personalizzabili sia a livello di sistema operativo che di router.

- Funzionalità di memorizzazione nella cache senza precedenti per un'esperienza migliorata per gli utenti di ritorno.

- La sorprendente opzione proxy inverso è progettata per migliorare le prestazioni quando viene posizionata di fronte a un server web.

- Meccanismi di filtraggio superiori limitano sapientemente l'accesso a protocolli o porte specifici, come servizi di chat, streaming di dati e thread torrent.

Come funziona un proxy trasparente?

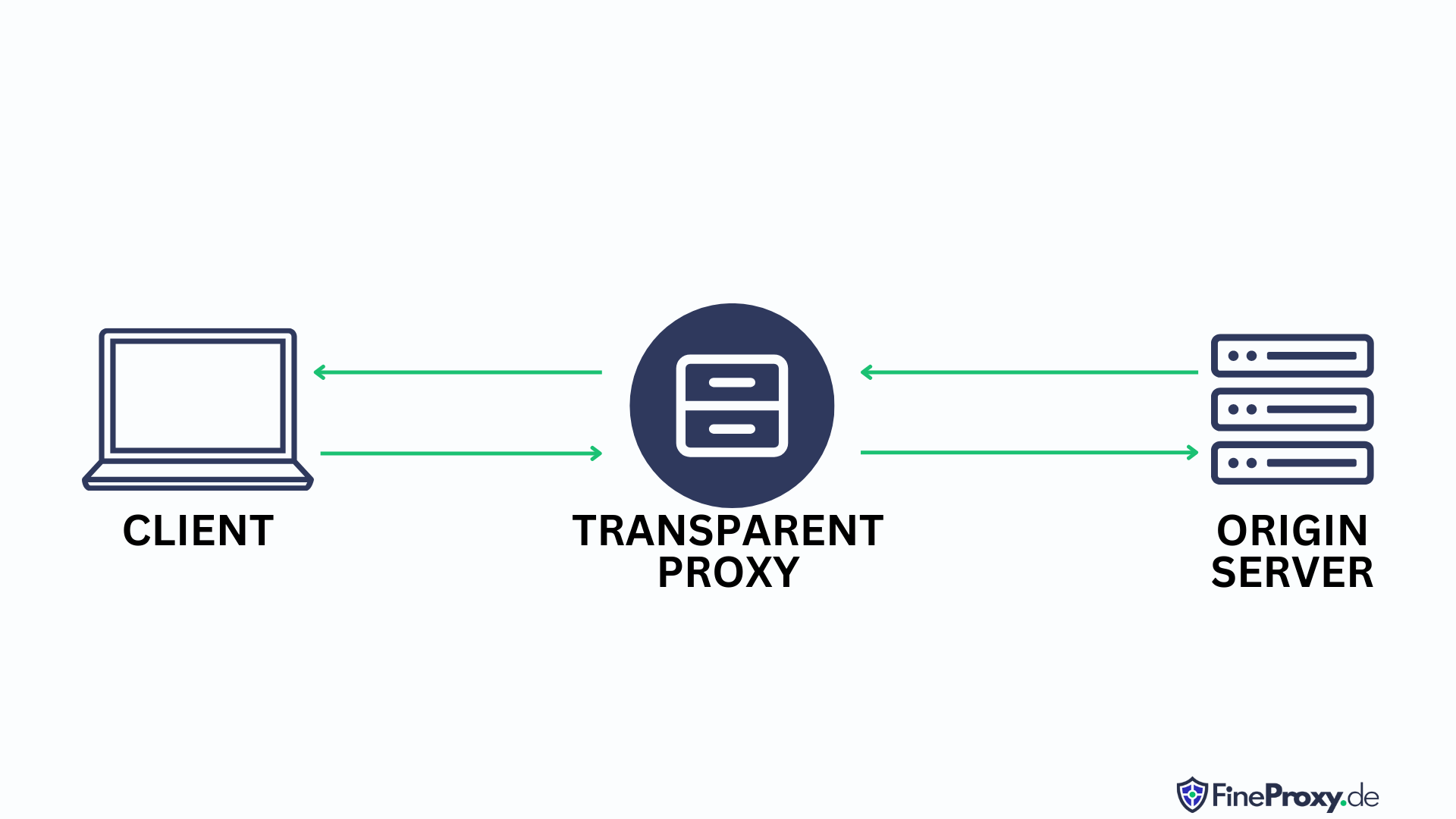

Immagina un portiere segreto, che gestisce diligentemente e discretamente le tue richieste su Internet. Benvenuti nel mondo dei proxy trasparenti! Quando invii una richiesta online, questo cyber-gatekeeper prende il tuo indirizzo IP privato e lo trasforma in pubblico prima di inoltrarlo alla destinazione prevista. E per assicurarti di ricevere la risposta ambita, il proxy memorizza il tuo indirizzo IP privato, riconoscendo la risposta in arrivo come tua per completare il circolo di comunicazione.

Accedere a questo intermediario digitale è un gioco da ragazzi, in genere tramite un software dedicato o una pratica estensione del browser.

A differenza dei proxy regolari, i proxy trasparenti mascherano la loro presenza al client e non manipolano nessuno dei dati inviati tramite loro. Di conseguenza, i richiedenti rimarranno ignari di questo tipo di proxy poiché le richieste sembrano provenire dall'utente invece che da un dispositivo intermediario sulla rete.

Usi per proxy trasparente

Puoi distribuire un proxy trasparente sul lato client, il che significa che tutto il traffico da e verso un endpoint client viene intercettato dal proxy.

Lato cliente

I casi d'uso per i proxy trasparenti lato client includono:

Filtraggio dei contenuti

Il potere di un proxy trasparente è quello di filtrare in modo efficiente i contenuti indesiderati attraverso impostazioni proxy personalizzabili. Immagina una situazione in cui si accede a un determinato sito Web e, invece di inoltrare la richiesta, il proxy intercetta abilmente la connessione, presentando all'utente un errore o un avviso informativo.

Proxy del gateway

La sinergia di un proxy gateway che modifica o ostacola senza soluzione di continuità il traffico di rete secondo regole predefinite. Immaginate un firewall che funzioni come un proxy trasparente, consentendo al traffico di fluire tra una rete interna e Internet, bloccando rapidamente qualsiasi traffico che violi la sua tabella delle regole.

Cache trasparente

Immagina un vivace campus universitario in cui numerosi studenti esaminano con entusiasmo lo stesso sito di notizie di tendenza. Per ottimizzare la loro esperienza di navigazione, entra in azione un proxy trasparente, che memorizza abilmente nella cache il contenuto per fornirlo rapidamente agli utenti successivi. Questo eroe digitale non solo migliora l’efficienza, ma unisce anche organizzazioni, strutture e quartieri nella ricerca di una connettività senza soluzione di continuità.

Monitoraggio del traffico

Uno degli usi principali dei proxy trasparenti è l'analisi approfondita del traffico e del comportamento degli utenti sulla rete, rimanendo vigili contro potenziali usi impropri come il furto di dati e le violazioni delle credenziali da parte di operatori Wi-Fi pubblici sgradevoli.

Autenticazione

Potresti sfruttare l'intrigo degli spot Wi-Fi pubblici e dei provider Internet cellulari che impiegano forze nascoste, come proxy trasparenti, per costringere delicatamente gli utenti ad autenticarsi sulle reti e a impegnarsi ad accettare i termini di servizio. Scopri il segreto dietro la continua sorveglianza delle connessioni, anche dopo aver ottenuto l'accesso, poiché l'operatore monitora furtivamente ogni mossa dell'utente attraverso gli occhi invisibili del proxy trasparente.

Sul lato server

I casi d'uso per i proxy trasparenti lato server includono:

Intercettazione TCP per la protezione DoS

Entra nell'intercettazione TCP, un potente proxy trasparente con la capacità di superare in astuzia gli attacchi SYN-flood. Agendo come intermediario fidato, questo robusto proxy gestisce abilmente le richieste dei client in arrivo, naviga attraverso il processo di handshake a tre vie e collega perfettamente gli endpoint client e server.

Ciò che distingue TCP Intercept è la sua vigile osservazione delle richieste TCP e la sua capacità di adattarsi quando rileva problemi. Monitorando la durata della connessione e impiegando un tempo di attesa di 30 secondi in circostanze normali, l'intercettazione TCP garantisce che solo le connessioni legittime possano comunicare con il tuo server. Ma quando il numero di connessioni inattive supera un limite predeterminato, il proxy entra in “modalità aggressiva”, eliminando rapidamente la connessione inattiva più vecchia per ogni nuova che arriva. Dota il tuo server dell'intercettazione TCP e stai tranquillo sapendo che la tua fortezza online ha un guardiano sempre vigile.

Nel panorama iperconnesso di oggi, le difese tradizionali non riescono più a resistere ai massicci attacchi DDoS (Distributed Denial of Service). Gli avversari informatici armati di una formidabile potenza di server e di eserciti di computer non morti possono generare titanici inondazioni SYN, facendo facilmente a pezzi i controller di intercettazione TCP.

Entra nell'era delle fortificazioni basate sul cloud come DDoS Protection di Imperva: nato per resistere anche alle più feroci tempeste DDoS. Questi vigili guardiani raggiungono rapidamente livelli colossali, proteggendo il regno non solo da attacchi TCP, ma anche da attacchi a livello di protocollo e applicazione. Apri una nuova era di sicurezza digitale abbracciando la supremazia dei servizi DDoS basati su cloud.

Proxy trasparente e CDN per l'ottimizzazione del front-end

Avrai una navigazione velocissima con Content Delivery Networks (CDN), un magnifico insieme di server proxy sparsi in tutto il mondo, progettati per fornire contenuti alla velocità della luce agli utenti provenienti da località vicine. Un ottimo esempio di CDN senza interruzioni è la rete globale di distribuzione dei contenuti di Imperva, che agisce come una centrale invisibile sul lato server, concentrandosi sull'ottimizzazione del front-end per migliorare l'esperienza dell'utente.

Mentre gli utenti navigano in Internet, non hanno mai un contatto diretto con il server principale; invece, vengono trattati come contenuti memorizzati nella cache tramite questi CDN, portando a prestazioni impressionanti e una richiesta minima sulle risorse del server. Sfrutta la potenza di una CDN per un'esperienza di navigazione senza eguali!

Vantaggi e svantaggi dei proxy trasparenti

Come qualsiasi altro strumento online, i proxy trasparenti portano con sé un elenco di vantaggi e svantaggi. Ecco qui alcuni di loro:

Vantaggi:

- Questi strumenti intelligenti aumentano le velocità di caricamento e conservano la larghezza di banda upstream per la massima efficienza.

- Soprattutto, l'implementazione è un gioco da ragazzi: strumenti ben noti, come Squid Transparent Proxy Server, rendono la configurazione rapida e semplice. Di' addio alla gravosa riconfigurazione del sistema e dai il benvenuto al reindirizzamento della rete per più client.

- Anche durante sovraccarichi o arresti anomali, i proxy trasparenti eclissano le loro controparti esplicite, grazie al loro elemento di intercettazione integrato dedicato alla rapida risoluzione dei problemi. Mantieni il passo con le prestazioni imbattibili e la facilità d'uso offerte dai proxy trasparenti.

Svantaggi:

- Esistono alcune sfide architetturali e pericoli di rete legati ai proxy trasparenti, che richiedono una profonda comprensione delle modifiche lato client e fanno molto affidamento su sistemi operativi e dispositivi server compatibili.

- Fai attenzione alle insidie associate a configurazioni improprie, poiché possono portare a una rete lenta e connessioni instabili.

- Inoltre, garantire la sicurezza dei dati è un compito arduo, in cui la giusta selezione del protocollo può creare o distruggere la tua difesa contro attacchi dannosi e violazioni dei dati. Fidatevi solo degli esperti, perché la posta in gioco è alta e le conseguenze gravi.

Come rilevare un proxy trasparente?

All'insaputa di alcuni, i proxy trasparenti sono diventati sempre più comuni nelle reti digitali e potrebbe essere difficile per la persona media capire se le proprie richieste web vengono instradate attraverso uno di essi.

Fortunatamente, ci sono alcune misure che possono aiutare in questo processo di verifica. Ad esempio, dovrebbero essere visualizzate le intestazioni di risposta HTTP ottenute dai siti Web X-Inoltrato-Per O attraverso come indicatore dell'uso del proxy all'interno di queste risposte; in alternativa, gli utenti potrebbero ricorrere all’utilizzo di strumenti online specializzati appositamente studiati per scopi di rilevamento proxy – facilmente accessibili tramite qualsiasi motore di ricerca.

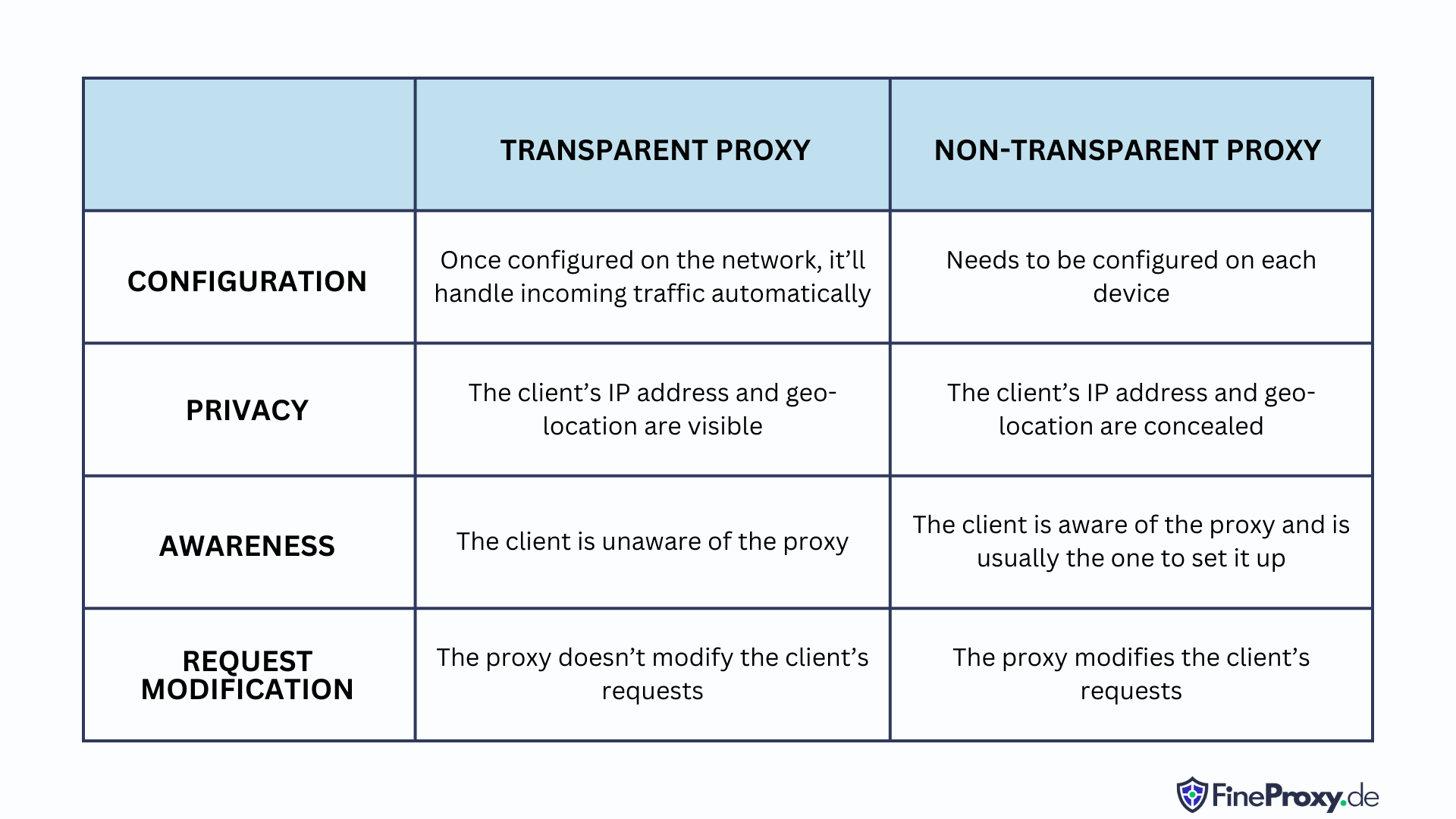

Proxy trasparente e proxy non trasparente

Mentre il proxy trasparente rimane sotto copertura, guidando silenziosamente le richieste dei clienti senza essere scoperto, la sua controparte non trasparente modifica coraggiosamente tali richieste e protegge le sue impostazioni da occhi indiscreti.

Il proxy non trasparente si fa beffe di worm e spyware, fornendo una barriera invalicabile nascondendone l'esistenza stessa. Immagina un mondo in cui questi due tipi proteggono il tuo dominio digitale, instradando le richieste attraverso i firewall e lasciando i clienti beatamente inconsapevoli della loro presenza protettiva.

VPN e HTTPS vs proxy trasparenti

Durante la navigazione online, i tuoi dati possono essere osservati e filtrati di nascosto da una figura misteriosa chiamata “proxy trasparente”. Questo maestro dell'inganno può persino archiviare i tuoi preziosi dati per i suoi programmi futuri.

HTTPS

Con la sua fidata crittografia SSL, HTTPS trasforma il normale traffico del tuo browser in un codice segreto indistruttibile. Protegge le tue informazioni da occhi indiscreti e garantisce che arrivino sani e salvi a destinazione.

Ma attenzione! C'è una crepa nell'armatura di HTTPS. Il traffico DNS, il messaggero affidabile che rivela i percorsi dei tuoi dati crittografati, viene spesso lasciato non protetto. Quindi, mentre i contenuti rimangono nascosti, le destinazioni sono ancora visibili ai potenziali nemici.

Insieme, HTTPS e DNSSEC (DNS crittografato) possono unire le forze per sfidare il proxy trasparente e creare un'esperienza di navigazione veramente sicura. Tuttavia, la compatibilità tra questi paladini della privacy può essere una questione difficile.

Il software proxy trasparente, come Squid, è in grado di gestire il traffico HTTPS in diversi modi. Immagina di poter monitorare le destinazioni dei dati senza interruzioni durante il transito! Gli amministratori di rete possono persino impostare l'intercettazione HTTPS con il server proxy che agisce come "man-in-the-middle" con un'autorità di certificazione HTTPS esclusiva.

VPN

Le VPN possono fornirti privacy e sicurezza crittografando tutti i dati dal tuo dispositivo, rendendone effettivamente indecifrabili i contenuti e la destinazione e consentendo una trasmissione fluida e inalterata alla destinazione prevista. Tuttavia, sii pronto a sacrificare il vantaggio in termini di velocità della cache proxy in nome di una maggiore riservatezza.

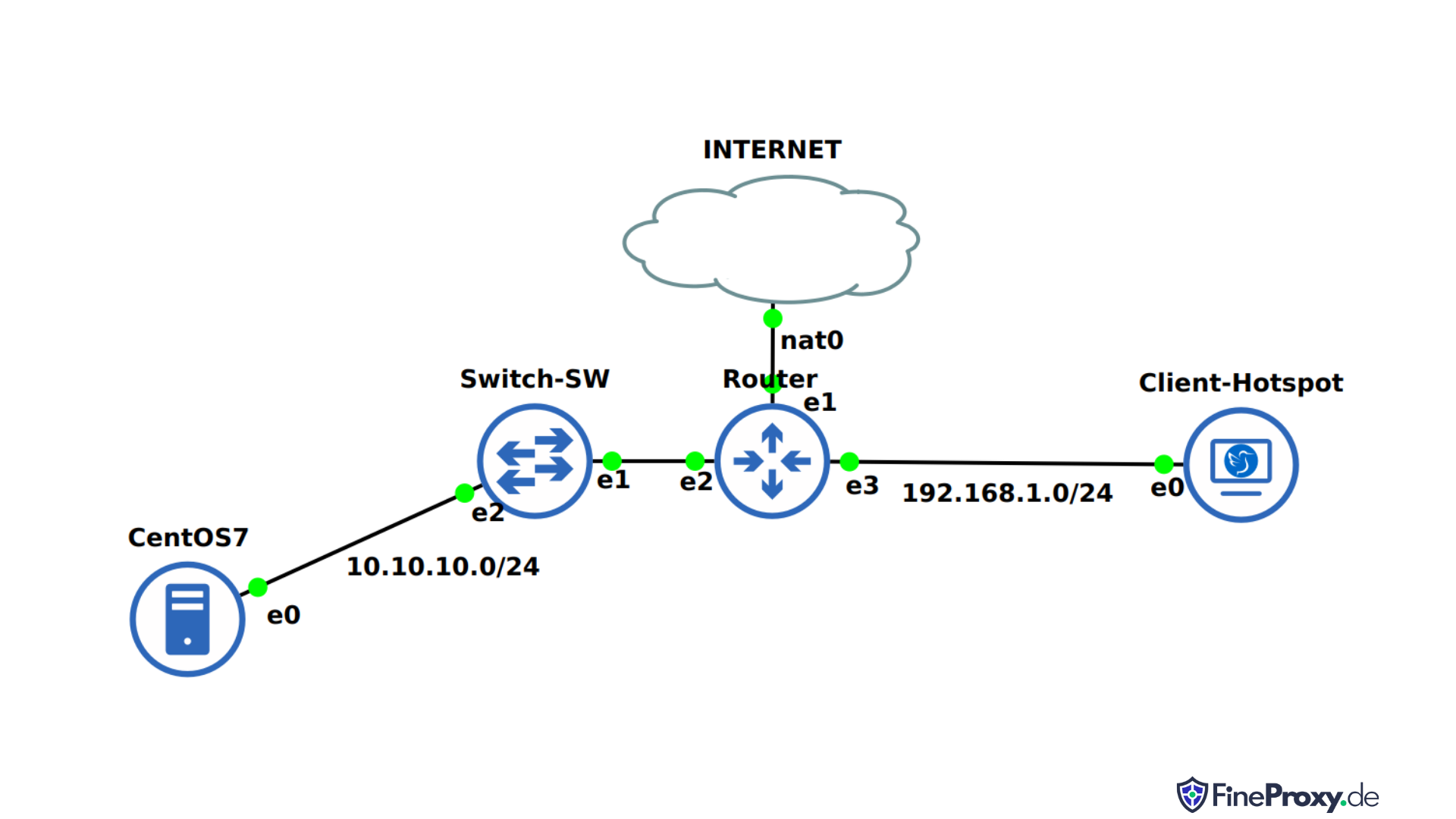

Come impostare un server proxy HTTP+HTTPS trasparente utilizzando Squid e IPtables

Il proxy HTTP+HTTPS trasparente con Squid e iptables fornisce un modo efficiente per gestire e accedere in modo sicuro ai contenuti online.

Combinando Squid e iptables, il traffico Internet viene instradato attraverso un server proxy sicuro, consentendo il filtraggio delle richieste, la memorizzazione nella cache di oggetti popolari e fornendo l'autenticazione agli utenti. Questa combinazione consente inoltre la trasmissione sicura dei dati su connessioni HTTP e HTTPS, fornendo un ulteriore livello di protezione per i tuoi dati online.

Inoltre, con il proxy trasparente, gli utenti non devono configurare manualmente i propri browser o applicazioni per accedere alle risorse Internet tramite il proxy. Ciò semplifica l'accesso degli utenti ai contenuti di cui hanno bisogno senza doversi preoccupare di impostare manualmente il proxy.

Combinando Squid e iptables, puoi gestire in modo semplice e sicuro i tuoi contenuti online senza doverti preoccupare della sicurezza dei tuoi dati.

In questo video SysEng Quick configurerà un proxy HTTP+HTTPS trasparente utilizzando Squid e iptables. Inoltrerà tutto il traffico dalla porta 8080 sul nostro computer locale alla porta 3128 sul server proxy. Ciò ci consentirà di filtrare e monitorare tutto il traffico che passa attraverso il server proxy.

Conclusione

La magia dei proxy trasparenti, invisibili e silenziosi, fa miracoli nel migliorare e semplificare le interazioni online. La loro adattabilità è utile sia ai client che ai server, rendendo il business più fluido ed efficiente. Migliorando l'esperienza di navigazione e fornendo un migliore controllo sul traffico di rete, questi proxy spingono le aziende verso una traiettoria di crescita accelerata.