Wussten Sie, dass Sie jedes Mal, wenn Sie sich mit einem öffentlichen WLAN verbinden, mit einem unsichtbaren digitalen Vermittler interagieren? Lernen Sie den transparenten Proxy kennen, einen Web-Traffic-Manager im Hintergrund, der Ihre Online-Anfragen nahtlos filtert, validiert und speichert, ohne Ihre IP-Adresse zu verändern. Dieser stille Enabler ist bemerkenswert unsichtbar und erfüllt seine Funktionen ohne jegliche Konfiguration Ihrerseits, sodass Sie ungestört im Internet surfen können.

Begleiten Sie uns auf dieser faszinierenden Reise, während wir die Funktionen, Geschäftsanwendungen und Erkennungsmethoden entschlüsseln.

Inhaltsverzeichnis

- Was ist ein transparenter Proxy?

- Transparente Proxys und erzwungene Proxys

- Transparente Proxy-Einstellungen

- Wie funktioniert ein transparenter Proxy?

- Einsatzmöglichkeiten für Transparent Proxy

- Vor- und Nachteile transparenter Proxys

- Wie erkennt man einen transparenten Proxy?

- Transparenter Proxy vs. nicht transparenter Proxy

- VPNs und HTTPS vs. transparente Proxys

- So richten Sie mit Squid und IPtables einen transparenten HTTP+HTTPS-Proxyserver ein

- Abschluss

Was ist ein transparenter Proxy?

Transparente Proxys werden auch als Inline-, Intercepting- oder Forced-Proxys bezeichnet. Diese faszinierenden Server fangen geschickt Verbindungen zwischen Endbenutzern oder Geräten und dem Internet ab und bleiben dabei „transparent“. Dies bedeutet, dass sie ohne Einmischung in Anfragen und Antworten arbeiten. Ein bekanntes transparentes Open-Source-Proxy-Tool ist der Squid Transparent Proxy Server.

Stellen Sie sich Folgendes vor: Ein Benutzer bei der Arbeit surft im Internet und beschließt, einen Nachrichtenartikel auf cnn.com zu lesen. Dank des transparenten Proxys sieht dieser Benutzer genau denselben Inhalt wie zu Hause. Wie erstaunlich, nicht wahr?

Stellen Sie sich vor, Sie surfen im Internet, lesen einen fesselnden Nachrichtenartikel von cnn.com und denken dabei, dass Ihre Surfgewohnheiten privat sind. Sie wussten nicht, dass Ihr Arbeitgeber Ihre Aktionen dank eines diskreten Proxys im Unternehmensnetzwerk heimlich überwacht. Obwohl die Erfahrung unverändert zu sein scheint, hat Ihr Arbeitgeber die Macht, Ihr Online-Verhalten zu überwachen und sogar den Zugriff auf bestimmte Websites einzuschränken.

Transparente Proxys und erzwungene Proxys

Transparente Proxys werden auch als erzwungene Proxys bezeichnet, da sie sich nahtlos in die Verbindung eines Benutzers integrieren, ohne die Proxy-Einstellungen des Computers zu verändern. Diese einzigartige Funktion ermöglicht es Netzwerkbetreibern und Websitebesitzern, sie ohne die Erlaubnis oder das Wissen der Benutzer zu implementieren. Dadurch kann einem Benutzer ein transparenter Proxy ohne dessen Zustimmung oder Wissen aufgezwungen werden (obwohl die Benutzer in vielen Fällen über die Existenz eines Proxys informiert werden).

Aber keine Sorge – zahlreiche Websites bieten nicht genehmigte transparente Proxy-Listen an, um die Benutzer über ihren Überwachungsstatus auf dem Laufenden zu halten.

Transparente Proxys werden per Definition vom Betreiber eines Netzwerks oder einer Website eingerichtet und nicht vom Endbenutzer.

Transparente Proxy-Einstellungen

Entdecken Sie die spannende Welt der transparenten Proxys und beherrschen Sie deren gängige Einstellungen, wie zum Beispiel:

- Bemerkenswerte Authentifizierung, die Serveranmeldeinformationen nahtlos mit Benutzern hinter den Kulissen verknüpft.

- Faszinierende Abfangmethoden, anpassbar auf Betriebssystem- oder Routerebene.

- Beispiellose Caching-Funktionen für ein verbessertes Erlebnis für wiederkehrende Benutzer.

- Die erstaunliche Reverse-Proxy-Option soll die Leistung steigern, während sie vor einem Webserver platziert wird.

- Überlegene Filtermechanismen schränken den Zugriff auf bestimmte Protokolle oder Ports, etwa auf Chat-Dienste, Daten-Streaming und Torrent-Threads, gezielt ein.

Wie funktioniert ein transparenter Proxy?

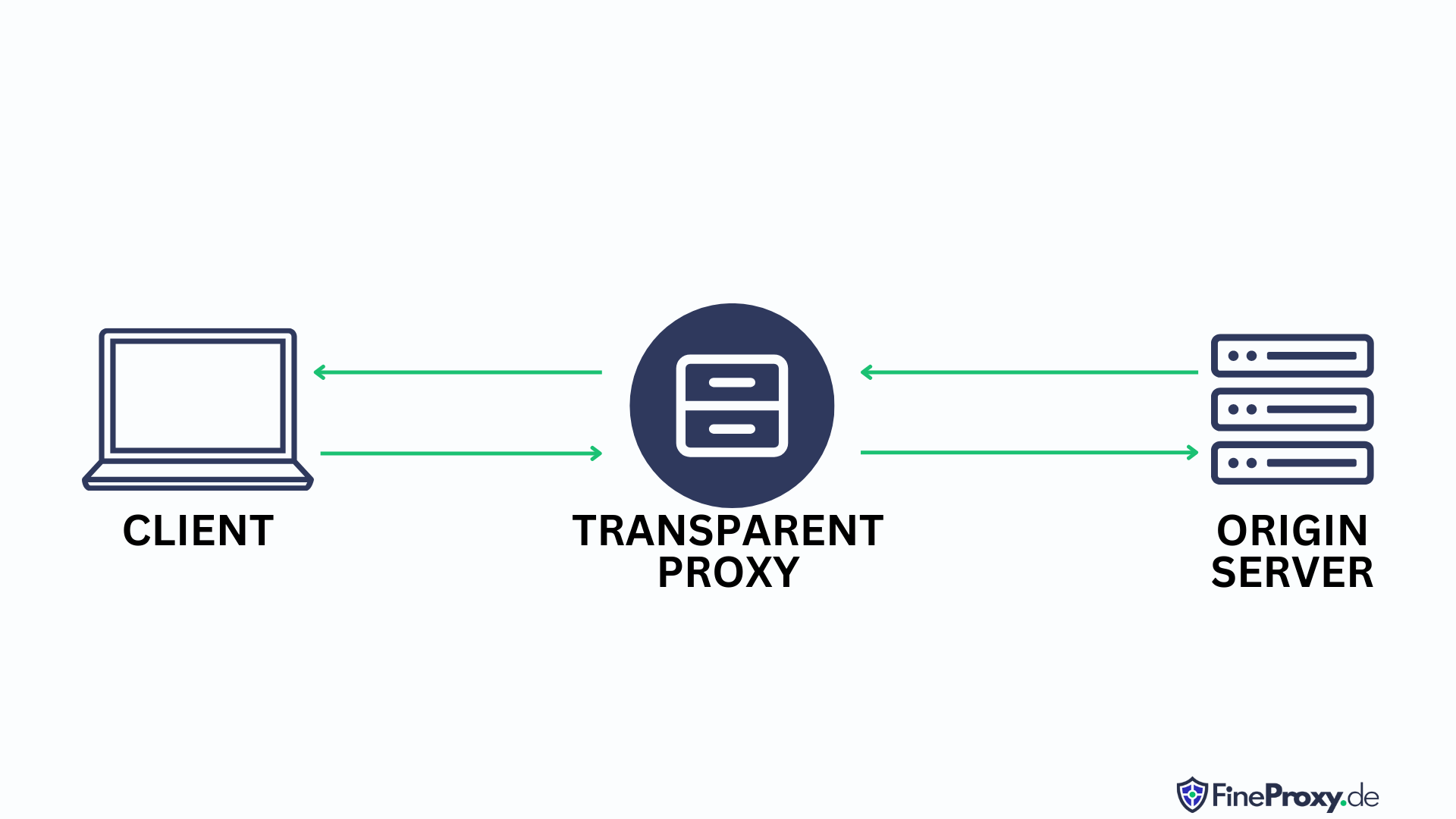

Stellen Sie sich einen heimlichen Türsteher vor, der Ihre Internetanfragen pflichtbewusst und diskret bearbeitet. Willkommen in der Welt der transparenten Proxys! Wenn Sie online eine Anfrage senden, wandelt dieser Cyber-Gatekeeper Ihre private IP-Adresse in eine öffentliche um, bevor er sie an das gewünschte Ziel weiterleitet. Und um sicherzustellen, dass Sie die gewünschte Antwort erhalten, speichert der Proxy Ihre private IP-Adresse und erkennt die eingehende Antwort als Ihre, um den Kommunikationskreis zu schließen.

Der Zugriff auf diesen digitalen Vermittler ist ein Kinderspiel, normalerweise über spezielle Software oder eine praktische Browsererweiterung.

Im Gegensatz zu regulären Proxys verbergen transparente Proxys ihre Präsenz gegenüber dem Client und manipulieren keine der über sie gesendeten Daten. Dies hat zur Folge, dass Anfragende diese Art von Proxy nicht wahrnehmen, da Anfragen scheinbar vom Benutzer stammen und nicht von einem zwischengeschalteten Gerät im Netzwerk.

Einsatzmöglichkeiten für Transparent Proxy

Sie können auf der Clientseite einen transparenten Proxy bereitstellen. Dies bedeutet, dass der gesamte Datenverkehr zu und von einem Clientendpunkt vom Proxy abgefangen wird.

Auf der Clientseite

Zu den Anwendungsfällen für clientseitige transparente Proxys gehören:

Inhaltsfilterung

Die Stärke eines transparenten Proxys besteht darin, unerwünschte Inhalte durch anpassbare Proxy-Einstellungen effizient zu filtern. Stellen Sie sich eine Situation vor, in der auf eine bestimmte Website zugegriffen wird und der Proxy die Verbindung geschickt abfängt, anstatt die Anfrage weiterzuleiten, und dem Benutzer einen Fehler oder eine informative Benachrichtigung anzeigt.

Gateway-Proxys

Die Synergie eines Gateway-Proxys, der den Netzwerkverkehr gemäß vordefinierter Regeln nahtlos ändert oder blockiert. Stellen Sie sich eine Firewall vor, die als transparenter Proxy fungiert und den Datenverkehr zwischen einem internen Netzwerk und dem Internet zulässt, aber jeden Datenverkehr, der gegen seine Regeltabelle verstößt, schnell blockiert.

Transparentes Caching

Stellen Sie sich einen geschäftigen Universitätscampus vor, auf dem zahlreiche Studenten eifrig dieselbe Seite mit den aktuellsten Nachrichten durchstöbern. Um ihr Surferlebnis zu optimieren, tritt ein transparenter Proxy in Aktion, der den Inhalt geschickt zwischenspeichert, um ihn nachfolgenden Benutzern schnell bereitzustellen. Dieser digitale Held steigert nicht nur die Effizienz, sondern vereint auch Organisationen, Einrichtungen und Nachbarschaften im Streben nach nahtloser Konnektivität.

Verkehrsüberwachung

Einer der Haupteinsatzzwecke transparenter Proxys ist die aufschlussreiche Analyse des Benutzerverkehrs und -verhaltens in Ihrem Netzwerk. Gleichzeitig bleiben Sie wachsam vor potenziellem Missbrauch wie Datendiebstahl und Verstößen gegen Anmeldedaten durch unseriöse öffentliche WLAN-Betreiber.

Authentifizierung

Sie können die Faszination öffentlicher WLAN-Hotspots und Mobilfunkanbieter nutzen, die verborgene Kräfte wie transparente Proxys einsetzen, um Nutzer sanft zur Authentifizierung in Netzwerken und zur Zustimmung zu den Nutzungsbedingungen zu zwingen. Entdecken Sie das Geheimnis hinter der kontinuierlichen Überwachung von Verbindungen, selbst nach dem Zugriff, denn der Betreiber überwacht heimlich jede Bewegung des Nutzers durch die unsichtbaren Augen des transparenten Proxys.

Auf der Serverseite

Zu den Anwendungsfällen für serverseitige transparente Proxys gehören:

TCP Intercept zum DoS-Schutz

Kommen Sie zu TCP Intercept, einem leistungsstarken transparenten Proxy mit der Fähigkeit, SYN-Flood-Angriffe zu überlisten. Als vertrauenswürdiger Vermittler verarbeitet dieser robuste Proxy eingehende Client-Anfragen geschickt, navigiert durch den Drei-Wege-Handshake-Prozess und verbindet Client- und Server-Endpunkte nahtlos.

Was TCP Intercept auszeichnet, ist seine aufmerksame Beobachtung von TCP-Anfragen und seine Fähigkeit, sich anzupassen, wenn es Probleme erkennt. Durch die Überwachung der Verbindungsdauer und die Verwendung einer Wartezeit von 30 Sekunden unter normalen Umständen stellt TCP Intercept sicher, dass nur legitime Verbindungen mit Ihrem Server kommunizieren können. Wenn jedoch die Anzahl der inaktiven Verbindungen einen vorgegebenen Grenzwert überschreitet, wechselt der Proxy in den „aggressiven Modus“ und eliminiert schnell die älteste inaktive Verbindung für jede neue, die ankommt. Rüsten Sie Ihren Server mit TCP-Abfang aus und seien Sie beruhigt, denn Sie wissen, dass Ihre Online-Festung einen stets wachsamen Wächter hat.

In der heutigen hypervernetzten Landschaft können herkömmliche Abwehrmaßnahmen massiven Distributed-Denial-of-Service-Angriffen (DDoS) nicht mehr standhalten. Cyber-Gegner, bewaffnet mit enormer Serverleistung und Armeen untoter Computer, können gigantische SYN-Floods erzeugen und TCP-Intercept-Controller mühelos außer Gefecht setzen.

Betreten Sie die Ära cloudbasierter Verteidigungsanlagen wie Impervas DDoS-Schutz: Geschaffen, um selbst den heftigsten DDoS-Stürmen standzuhalten. Diese wachsamen Wächter erreichen schnell enorme Ausmaße und schützen das Reich nicht nur vor TCP-, sondern auch vor Angriffen auf der Protokoll- und Anwendungsebene. Beginnen Sie eine neue Ära der digitalen Sicherheit, indem Sie die Vormachtstellung cloudbasierter DDoS-Dienste nutzen.

Transparenter Proxy und CDN für die Front-End-Optimierung

Mit Content Delivery Networks (CDNs) – einem umfassenden Verbund weltweit verteilter Proxy-Server, die Inhalte blitzschnell an Nutzer aus der Nähe liefern – surfen Sie blitzschnell. Ein Paradebeispiel für ein nahtloses CDN ist das Global Content Delivery Network von Imperva. Es fungiert als unsichtbares Kraftwerk auf der Serverseite und konzentriert sich auf die Front-End-Optimierung zur Verbesserung des Benutzererlebnisses.

Beim Surfen im Internet haben Nutzer nie direkten Kontakt mit dem Hauptserver. Stattdessen werden ihnen über CDNs zwischengespeicherte Inhalte bereitgestellt. Dies führt zu einer beeindruckenden Leistung und minimaler Belastung der Serverressourcen. Nutzen Sie die Leistung eines CDN für ein unvergleichliches Surferlebnis!

Vor- und Nachteile transparenter Proxys

Wie jedes andere Online-Tool haben transparente Proxys auch ihre Tücken – eine Liste von Vor- und Nachteilen. Hier sind einige davon:

Vorteile:

- Diese cleveren Tools erhöhen die Ladegeschwindigkeit und schonen die Upstream-Bandbreite für ultimative Effizienz.

- Das Beste daran ist, dass die Implementierung ein Kinderspiel ist – bekannte Tools wie der Squid Transparent Proxy Server ermöglichen eine schnelle und nahtlose Einrichtung. Verabschieden Sie sich von der lästigen Neukonfiguration des Systems und begrüßen Sie die reibungslose Netzwerkumleitung für mehrere Clients.

- Selbst bei Überlastungen oder Abstürzen sind transparente Proxys ihren expliziten Gegenstücken überlegen, dank ihres integrierten Abfangelements, das für eine schnelle Fehlersuche und Problemlösung sorgt. Bleiben Sie mit der unschlagbaren Leistung und Benutzerfreundlichkeit transparenter Proxys immer einen Schritt voraus.

Nachteile:

- Es gibt einige architektonische Herausforderungen und Netzwerkrisiken transparenter Proxys, die ein ausgeprägtes Verständnis für clientseitige Änderungen erfordern und stark von kompatiblen Serverbetriebssystemen und -geräten abhängen.

- Hüten Sie sich vor den Fallstricken falscher Konfigurationen, da diese zu einem trägen Netzwerk und instabilen Verbindungen führen können.

- Darüber hinaus ist die Gewährleistung der Datensicherheit eine schwierige Aufgabe, bei der die Wahl des richtigen Protokolls entscheidend für den Schutz vor böswilligen Angriffen und Datenlecks sein kann. Vertrauen Sie nur den Experten, denn es steht viel auf dem Spiel und die Folgen sind gravierend.

Wie erkennt man einen transparenten Proxy?

Was einige nicht wissen, ist, dass transparente Proxys in digitalen Netzwerken immer häufiger eingesetzt werden und es für den Durchschnittsbürger schwierig sein kann, zu erkennen, ob seine Webanfragen über einen solchen weitergeleitet werden.

Glücklicherweise gibt es einige Maßnahmen, die diesen Überprüfungsprozess unterstützen können. Beispielsweise sollten HTTP-Antwortheader, die von Websites abgerufen werden, Folgendes anzeigen: X-Forwarded-For oder Über als Indikator für die Verwendung von Proxys in diesen Antworten; Alternativ könnten Benutzer auf spezielle Online-Tools zurückgreifen, die speziell auf Zwecke der Proxy-Erkennung zugeschnitten sind und über jede Suchmaschine leicht zugänglich sind.

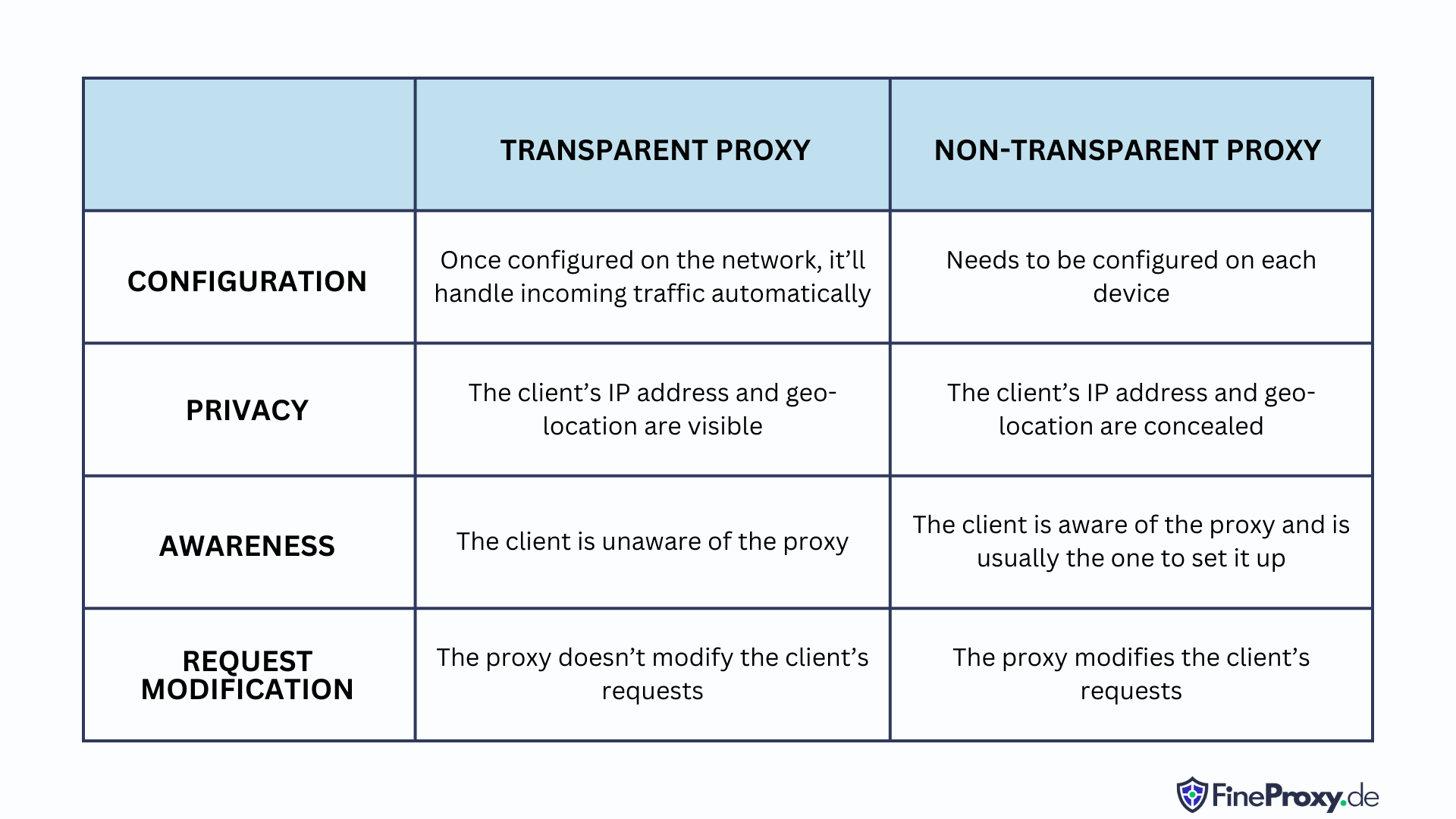

Transparenter Proxy vs. nicht transparenter Proxy

Während der transparente Proxy im Hintergrund bleibt und Client-Anfragen unbemerkt weiterleitet, ändert sein nicht transparentes Gegenstück diese Anfragen dreist und schirmt seine Einstellungen vor neugierigen Blicken ab.

Der intransparente Proxy lacht Würmern und Spyware ins Gesicht und stellt eine unüberwindbare Barriere dar, indem er seine Existenz verheimlicht. Stellen Sie sich eine Welt vor, in der diese beiden Typen Ihre digitale Domäne bewachen, Anfragen durch Firewalls weiterleiten und den Kunden ihre schützende Präsenz völlig im Unklaren lassen.

VPNs und HTTPS vs. transparente Proxys

Beim Surfen im Internet können Ihre Daten von einer geheimnisvollen Figur, einem sogenannten „transparenten Proxy“, heimlich beobachtet und gefiltert werden. Dieser Meister der Täuschung kann Ihre wertvollen Daten sogar für seine eigenen zukünftigen Zwecke speichern.

HTTPS

Mit seiner zuverlässigen SSL-Verschlüsselung verwandelt HTTPS Ihren normalen Browserverkehr in einen unknackbaren Geheimcode. Es schützt Ihre Informationen vor neugierigen Blicken und sorgt dafür, dass sie sicher am Ziel ankommen.

Aber Vorsicht! HTTPS hat eine Schwachstelle. DNS-Verkehr, der vertrauenswürdige Bote, der die Routen Ihrer verschlüsselten Daten offenlegt, bleibt oft ungeschützt. Während die Inhalte also verborgen bleiben, sind die Ziele für potenzielle Angreifer weiterhin sichtbar.

Gemeinsam können HTTPS und DNSSEC (verschlüsseltes DNS) ihre Kräfte bündeln, um den transparenten Proxy herauszufordern und ein wirklich sicheres Surferlebnis zu schaffen. Dennoch kann die Kompatibilität zwischen diesen Verfechtern des Datenschutzes eine schwierige Angelegenheit sein.

Transparente Proxy-Software wie Squid ist in der Lage, den HTTPS-Verkehr auf verschiedene Weise zu verwalten. Stellen Sie sich vor, Sie könnten Datenziele während der Übertragung nahtlos überwachen! Netzwerkadministratoren können sogar das Abfangen von HTTPS einrichten, wobei der Proxyserver als „Man-in-the-Middle“ mit einer exklusiven HTTPS-Zertifizierungsstelle fungiert.

VPN

VPNs bieten Ihnen Privatsphäre und Sicherheit, indem sie alle Daten Ihres Geräts verschlüsseln, Inhalt und Ziel unleserlich machen und eine reibungslose und unveränderte Übertragung an das gewünschte Ziel ermöglichen. Seien Sie jedoch darauf vorbereitet, den Geschwindigkeitsvorteil des Proxy-Cache zugunsten erhöhter Vertraulichkeit zu opfern.

So richten Sie mit Squid und IPtables einen transparenten HTTP+HTTPS-Proxyserver ein

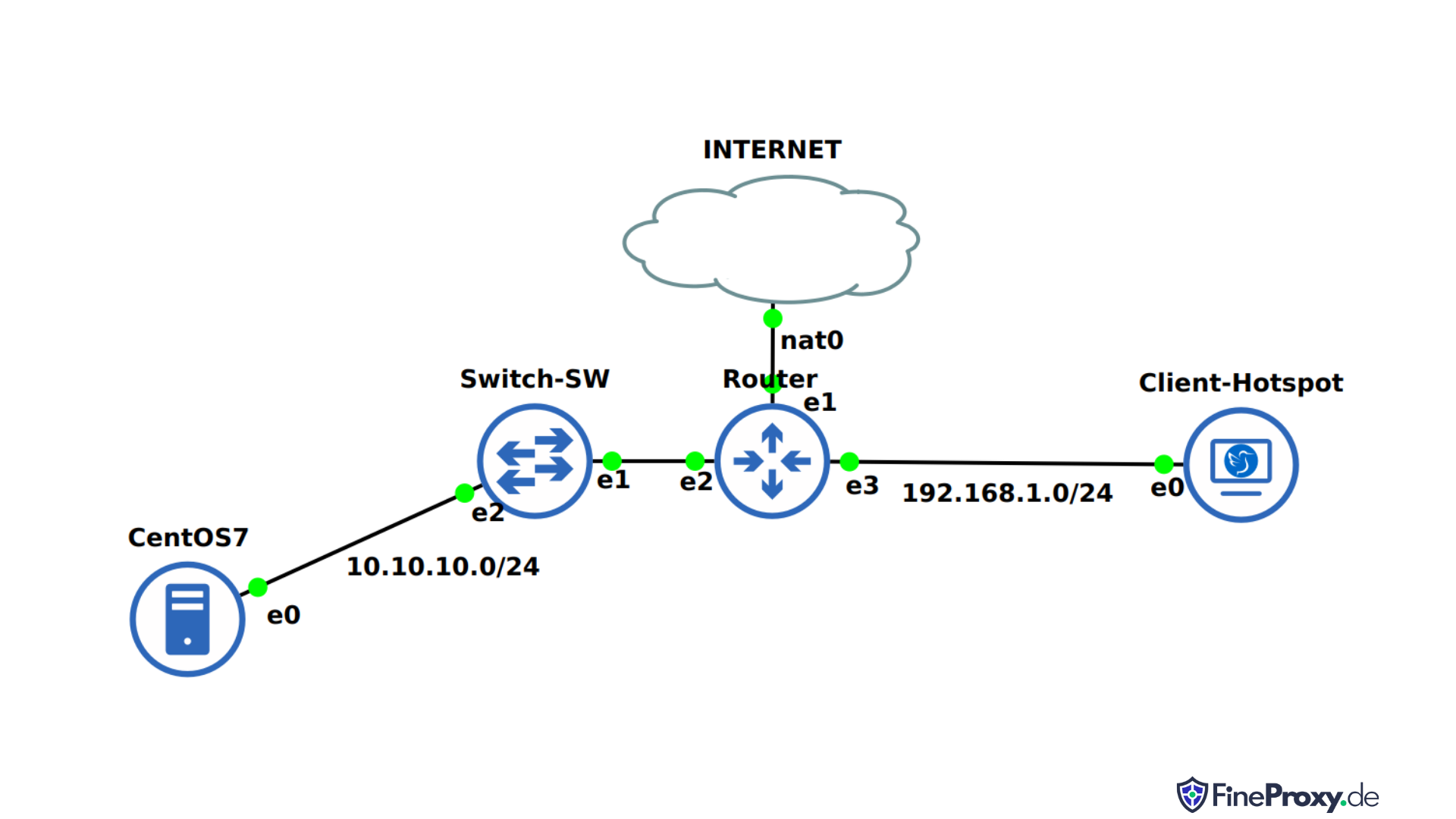

Transparentes HTTP+HTTPS-Proxying mit Squid und iptables bietet eine effiziente Möglichkeit, Online-Inhalte sicher zu verwalten und darauf zuzugreifen.

Durch die Kombination von Squid und iptables wird der Internetverkehr über einen sicheren Proxyserver geleitet, der das Filtern von Anfragen, das Zwischenspeichern beliebter Objekte sowie die Authentifizierung der Benutzer ermöglicht. Diese Kombination ermöglicht außerdem die sichere Übertragung von Daten über HTTP- und HTTPS-Verbindungen und bietet so eine zusätzliche Schutzebene für Ihre Online-Daten.

Darüber hinaus müssen Benutzer beim transparenten Proxying ihre Browser oder Anwendungen nicht manuell konfigurieren, um über den Proxy auf Internetressourcen zuzugreifen. Dies erleichtert Benutzern den Zugriff auf die benötigten Inhalte, ohne sich um die manuelle Einrichtung des Proxys kümmern zu müssen.

Durch die Kombination von Squid und iptables können Sie Ihre Online-Inhalte einfach und sicher verwalten, ohne sich um die Sicherheit Ihrer Daten sorgen zu müssen.

In diesem Video richtet SysEng Quick einen transparenten HTTP+HTTPS-Proxy mit Squid und iptables ein. Er leitet den gesamten Datenverkehr von Port 8080 auf unserem lokalen Rechner an Port 3128 auf dem Proxyserver weiter. Dadurch können wir den gesamten Datenverkehr über den Proxyserver filtern und überwachen.

Abschluss

Die Magie unsichtbarer, lautloser, transparenter Proxys wirkt Wunder bei der Verbesserung und Optimierung von Online-Interaktionen. Ihre Anpassungsfähigkeit kommt sowohl Clients als auch Servern zugute und macht das Geschäft reibungsloser und effizienter. Indem sie das Surferlebnis verbessern und eine bessere Kontrolle über den Netzwerkverkehr ermöglichen, verhelfen diese Proxys Unternehmen zu beschleunigtem Wachstum.