Você sabia que cada vez que se conecta a uma rede Wi-Fi pública, você está interagindo com um mediador digital invisível? Conheça o proxy transparente, um gerenciador de tráfego web que filtra, valida e armazena suas solicitações online sem precisar alterar seu endereço IP. Notavelmente indetectável, esse facilitador silencioso executa suas funções sem nenhuma configuração de sua parte, permitindo que você navegue na internet sem interrupções.

Junte-se a nós nesta jornada intrigante enquanto desvendamos as funcionalidades, aplicativos de negócios e métodos de detecção.

Índice

- O que é um proxy transparente?

- Proxies transparentes e proxies forçados

- Configurações de proxy transparentes

- Como funciona um proxy transparente?

- Usos para proxy transparente

- Vantagens e desvantagens de proxies transparentes

- Como detectar um proxy transparente?

- Proxy Transparente vs. Proxy Não Transparente

- VPNs e HTTPS versus proxies transparentes

- Como configurar um servidor proxy HTTP + HTTPS transparente usando Squid e IPtables

- Conclusão

O que é um proxy transparente?

Os proxies transparentes também são conhecidos como proxies inline, de interceptação ou forçados. Esses servidores intrigantes interceptam habilmente as conexões entre usuários finais ou dispositivos e a Internet, permanecendo “transparentes”. Isso significa que eles operam sem interferir nas solicitações e respostas. Uma ferramenta de proxy transparente de código aberto bem conhecida é o Squid Transparent Proxy Server.

Imagine o seguinte: um usuário no trabalho navega na internet e decide ler uma notícia no cnn.com. Graças ao proxy transparente, este usuário verá exatamente o mesmo conteúdo que veria em casa. Que incrível, certo?

Imagine navegar na Internet, lendo uma notícia cativante do cnn.com, enquanto pensa que seus hábitos de navegação são privados. Você não sabia que seu empregador monitora furtivamente suas ações, graças a um proxy discreto na rede corporativa. Embora a experiência pareça inalterada, seu empregador tem o poder de monitorar seu comportamento online e até mesmo limitar o acesso a sites específicos.

Proxies transparentes e proxies forçados

Proxies transparentes também são conhecidos como proxies forçados, pois se integram perfeitamente à conexão do usuário sem interferir nas configurações de proxy do computador. Esse recurso exclusivo permite que operadores de rede e proprietários de sites os implementem sem a permissão ou o conhecimento dos usuários. Como resultado, um proxy transparente pode ser "imposto" a um usuário sem seu consentimento ou conhecimento (embora, em muitos casos, os usuários sejam informados sobre a presença de um proxy).

No entanto, não se preocupe – vários sites fornecem listas de proxy transparentes não sancionadas para manter os usuários informados sobre seu status monitorado.

Os proxies transparentes, por definição, são configurados pelo operador de uma rede ou site, e não pelo usuário final.

Configurações de proxy transparentes

Descubra o mundo emocionante dos proxies transparentes e domine suas configurações comuns, como:

- Autenticação notável que vincula perfeitamente as credenciais do servidor aos usuários nos bastidores.

- Métodos de interceptação intrigantes, personalizáveis no sistema operacional ou no nível do roteador.

- Recursos de cache sem precedentes para uma experiência aprimorada para usuários recorrentes.

- A surpreendente opção de proxy reverso foi projetada para aumentar o desempenho quando colocada na frente de um servidor web.

- A mecânica de filtragem superior restringe habilmente o acesso a protocolos ou portas específicas, como serviços de chat, streaming de dados e threads de torrent.

Como funciona um proxy transparente?

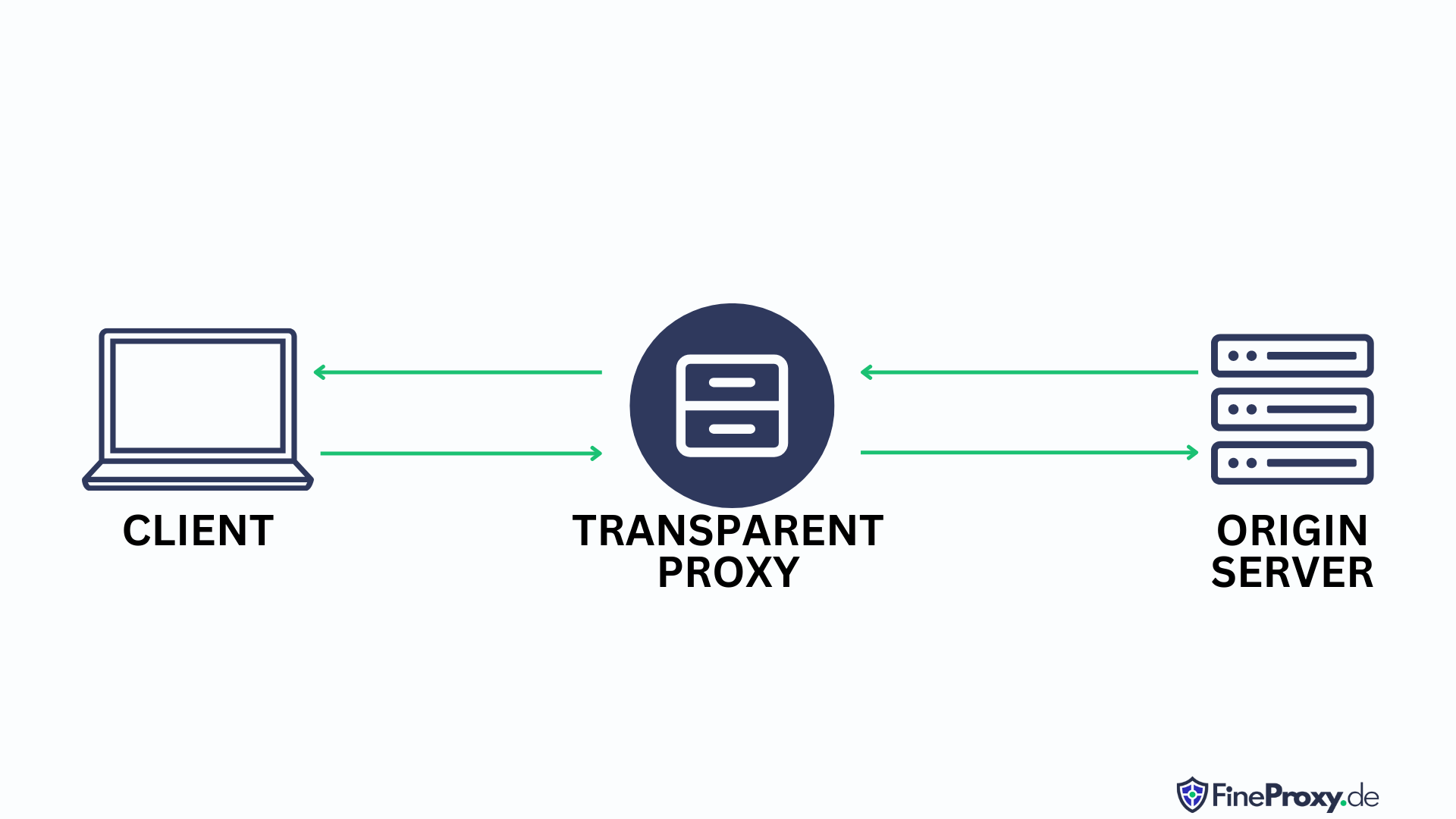

Imagine um porteiro secreto, cuidando de maneira obediente e discreta de suas consultas na Internet. Bem-vindo ao mundo dos proxies transparentes! À medida que você envia uma solicitação on-line, esse ciber-gatekeeper pega seu endereço IP privado e o transforma em um público antes de encaminhá-lo para o destino pretendido. E para garantir que você receba a resposta desejada, o proxy memoriza seu endereço IP privado, reconhecendo a resposta recebida como sua para completar o círculo de comunicação.

Acessar esse intermediário digital é muito fácil, normalmente por meio de um software dedicado ou de uma extensão de navegador útil.

Em contraste com os proxies regulares, os proxies transparentes mascaram a sua presença do cliente e não manipulam nenhum dos dados enviados através deles. Como resultado, os solicitantes permanecerão alheios a esse tipo de proxy, pois as solicitações parecem ter origem no usuário, em vez de virem de um dispositivo intermediário na rede.

Usos para proxy transparente

Você pode implantar um proxy transparente no lado do cliente, o que significa que todo o tráfego de e para um endpoint do cliente é interceptado pelo proxy.

Do lado do cliente

Os casos de uso de proxies transparentes do lado do cliente incluem:

Filtragem de conteúdo

O poder de um proxy transparente é filtrar com eficiência conteúdo indesejado por meio de configurações de proxy personalizáveis. Imagine uma situação em que um determinado site é acessado e, ao invés de encaminhar a solicitação, o proxy intercepta habilmente a conexão, apresentando um erro ou aviso informativo ao usuário.

Proxies de gateway

A sinergia de um proxy de gateway que modifica ou obstrui perfeitamente o tráfego de rede de acordo com regras predefinidas. Imagine um firewall operando como um proxy transparente, permitindo que o tráfego flua entre uma rede interna e a Internet, ao mesmo tempo que bloqueia rapidamente qualquer tráfego que infrinja sua tabela de regras.

Cache Transparente

Imagine um movimentado campus universitário onde vários estudantes folheiam ansiosamente o mesmo site de notícias de tendências. Para otimizar sua experiência de navegação, um proxy transparente entra em ação, armazenando de forma inteligente o conteúdo em cache para servi-lo rapidamente aos usuários subsequentes. Este herói digital não só aumenta a eficiência, mas também une organizações, instalações e bairros na busca por conectividade contínua.

Monitoramento de tráfego

Um dos principais usos dos proxies transparentes é para uma análise criteriosa do tráfego e comportamento do usuário em sua rede, permanecendo vigilante contra possíveis usos indevidos, como roubo de dados e violações de credenciais por operadoras de Wi-Fi públicas desagradáveis.

Autenticação

Você pode usar a intriga de pontos de Wi-Fi públicos e provedores de internet celular que empregam forças ocultas, como proxies transparentes, para coagir gentilmente os usuários a se autenticarem nas redes e concordarem com os termos de serviço. Descubra o segredo por trás da vigilância contínua das conexões, mesmo após obter acesso, enquanto a operadora monitora furtivamente cada movimento do usuário através dos olhos invisíveis do proxy transparente.

No lado do servidor

Os casos de uso para proxies transparentes do lado do servidor incluem:

Interceptação TCP para proteção DoS

Digite a interceptação TCP, um poderoso proxy transparente com a capacidade de superar os ataques de inundação SYN. Agindo como um intermediário confiável, esse proxy robusto lida habilmente com as solicitações recebidas dos clientes, navega pelo processo de handshake de três vias e conecta perfeitamente os endpoints do cliente e do servidor.

O que diferencia a interceptação TCP é sua observação vigilante das solicitações TCP e sua capacidade de adaptação quando detecta problemas. Ao monitorar a duração da conexão e empregar um tempo de espera de 30 segundos em circunstâncias normais, a interceptação TCP garante que apenas conexões legítimas possam se comunicar com seu servidor. Mas quando o número de conexões inativas ultrapassa um limite predeterminado, o proxy entra em “modo agressivo”, eliminando rapidamente a conexão inativa mais antiga para cada nova que chega. Equipe seu servidor com interceptação TCP e fique tranquilo sabendo que sua fortaleza online tem um guardião sempre vigilante.

No cenário hiperconectado de hoje, as defesas tradicionais não conseguem mais se manter firmes contra ataques massivos de Negação de Serviço Distribuída (DDoS). Adversários cibernéticos, munidos de servidores formidáveis e exércitos de computadores mortos-vivos, podem gerar inundações SYN titânicas, destruindo facilmente controladores de interceptação TCP.

Entre na época das fortificações baseadas em nuvem, como a proteção DDoS da Imperva: nascida para se manter firme mesmo diante das mais violentas tempestades DDoS. Esses guardiões vigilantes escalam rapidamente para níveis colossais, ocultando o domínio não apenas de TCP, mas também de ataques de protocolo e de camada de aplicação. Amanheça uma nova era de segurança digital ao abraçar a supremacia dos serviços DDoS baseados em nuvem.

Proxy transparente e CDN para otimização de front-end

Você terá uma navegação extremamente rápida com as Redes de Distribuição de Conteúdo (CDNs), um magnífico conjunto de servidores proxy espalhados pelo mundo, projetados para fornecer conteúdo na velocidade da luz para usuários de locais próximos. Um excelente exemplo de uma CDN integrada é a Rede Global de Distribuição de Conteúdo da Imperva, que atua como uma potência invisível no servidor, com foco na otimização do front-end para aprimorar a experiência do usuário.

À medida que os usuários navegam pela internet, eles nunca têm contato direto com o servidor principal; em vez disso, recebem conteúdo em cache por meio dessas CDNs, resultando em um desempenho impressionante e demanda mínima dos recursos do servidor. Aproveite o poder de uma CDN para uma experiência de navegação incomparável!

Vantagens e desvantagens de proxies transparentes

Como qualquer outra ferramenta online, os proxies transparentes vêm com uma bagagem – uma lista de vantagens e desvantagens. Aqui estão alguns deles:

Vantagens:

- Essas ferramentas inteligentes elevam as velocidades de carregamento e conservam a largura de banda upstream para máxima eficiência.

- O melhor de tudo é que a implementação é muito fácil – ferramentas conhecidas, como o Squid Transparent Proxy Server, tornam a configuração rápida e perfeita. Diga adeus à reconfiguração onerosa do sistema e olá ao redirecionamento de rede facilitado para vários clientes.

- Mesmo durante sobrecargas ou travamentos, os proxies transparentes ofuscam seus equivalentes explícitos, graças ao seu elemento de interceptação integrado dedicado à solução rápida de problemas. Fique à frente do jogo com o desempenho imbatível e a facilidade de uso que os proxies transparentes oferecem.

Desvantagens:

- Existem alguns desafios arquitetônicos e perigos de rede de proxies transparentes, que exigem uma compreensão aprofundada das modificações do lado do cliente e dependem fortemente de sistemas operacionais e dispositivos de servidor compatíveis.

- Cuidado com as armadilhas associadas a configurações inadequadas, pois elas podem levar a uma rede lenta e conexões instáveis.

- Além disso, garantir a segurança dos dados é uma tarefa árdua, onde a seleção correta do protocolo pode fazer ou quebrar a sua defesa contra ataques maliciosos e violações de dados. Confie apenas nos especialistas, pois os riscos são elevados e as consequências, graves.

Como detectar um proxy transparente?

Sem o conhecimento de alguns, os proxies transparentes tornaram-se cada vez mais comuns nas redes digitais, e pode ser difícil para uma pessoa comum saber se suas solicitações da Web são roteadas através de um.

Felizmente, existem algumas medidas que podem auxiliar nesse processo de verificação. Por exemplo, os cabeçalhos de resposta HTTP obtidos de sites devem exibir X-encaminhado para ou Através da como um indicador do uso de substitutos nessas respostas; em alternativa, os utilizadores podem recorrer a ferramentas online especializadas, especificamente adaptadas para fins de deteção de proxy – facilmente acessíveis através de qualquer motor de pesquisa.

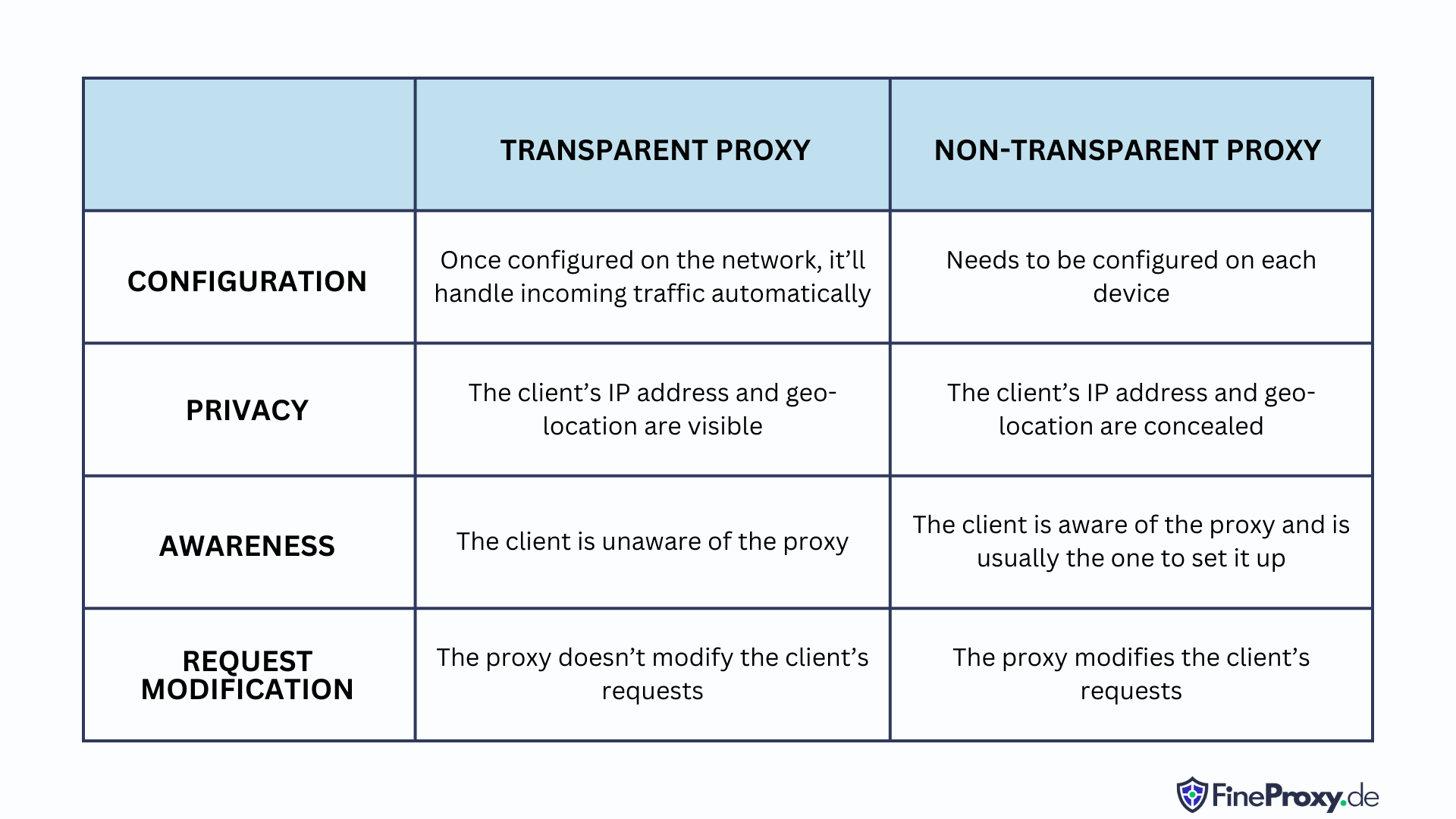

Proxy Transparente vs. Proxy Não Transparente

Enquanto o proxy transparente permanece disfarçado, orientando silenciosamente as solicitações dos clientes sem detecção, sua contraparte não transparente modifica corajosamente essas solicitações e protege suas configurações de olhares indiscretos.

O proxy não transparente ri da cara de worms e spyware, fornecendo uma barreira inviolável ao ocultar sua própria existência. Imagine um mundo onde esses dois tipos protegem seu domínio digital, roteando solicitações através de firewalls e deixando os clientes inconscientes de sua presença protetora.

VPNs e HTTPS versus proxies transparentes

Ao navegar online, seus dados podem ser observados e filtrados sorrateiramente por uma figura misteriosa chamada “proxy transparente”. Este mestre do engano pode até armazenar seus preciosos dados para sua própria agenda futura.

HTTPS

Com sua confiável criptografia SSL, o HTTPS transforma o tráfego normal do navegador em um código secreto inquebrável. Ele protege suas informações de olhares indiscretos e garante que elas cheguem com segurança ao seu destino.

Mas cuidado! Há uma brecha na blindagem do HTTPS. O tráfego DNS, o mensageiro confiável que revela as rotas dos seus dados criptografados, muitas vezes fica desprotegido. Assim, embora o conteúdo permaneça oculto, os destinos continuam visíveis para potenciais inimigos.

Juntos, HTTPS e DNSSEC (DNS criptografado) podem unir forças para desafiar o proxy transparente e criar uma experiência de navegação verdadeiramente segura. No entanto, a compatibilidade entre estes defensores da privacidade pode ser difícil.

Softwares proxy transparentes, como o Squid, são capazes de gerenciar o tráfego HTTPS de diversas maneiras. Imagine ser capaz de monitorar destinos de dados perfeitamente durante o trânsito! Os administradores de rede podem até configurar a interceptação HTTPS com o servidor proxy agindo como o “man-in-the-middle” com uma autoridade de certificação HTTPS exclusiva.

VPN

As VPNs podem proporcionar privacidade e segurança criptografando todos os dados do seu dispositivo, tornando seu conteúdo e destino efetivamente indecifráveis e permitindo uma transmissão suave e inalterada ao destino pretendido. No entanto, esteja preparado para sacrificar a vantagem de velocidade do cache do proxy em prol de maior confidencialidade.

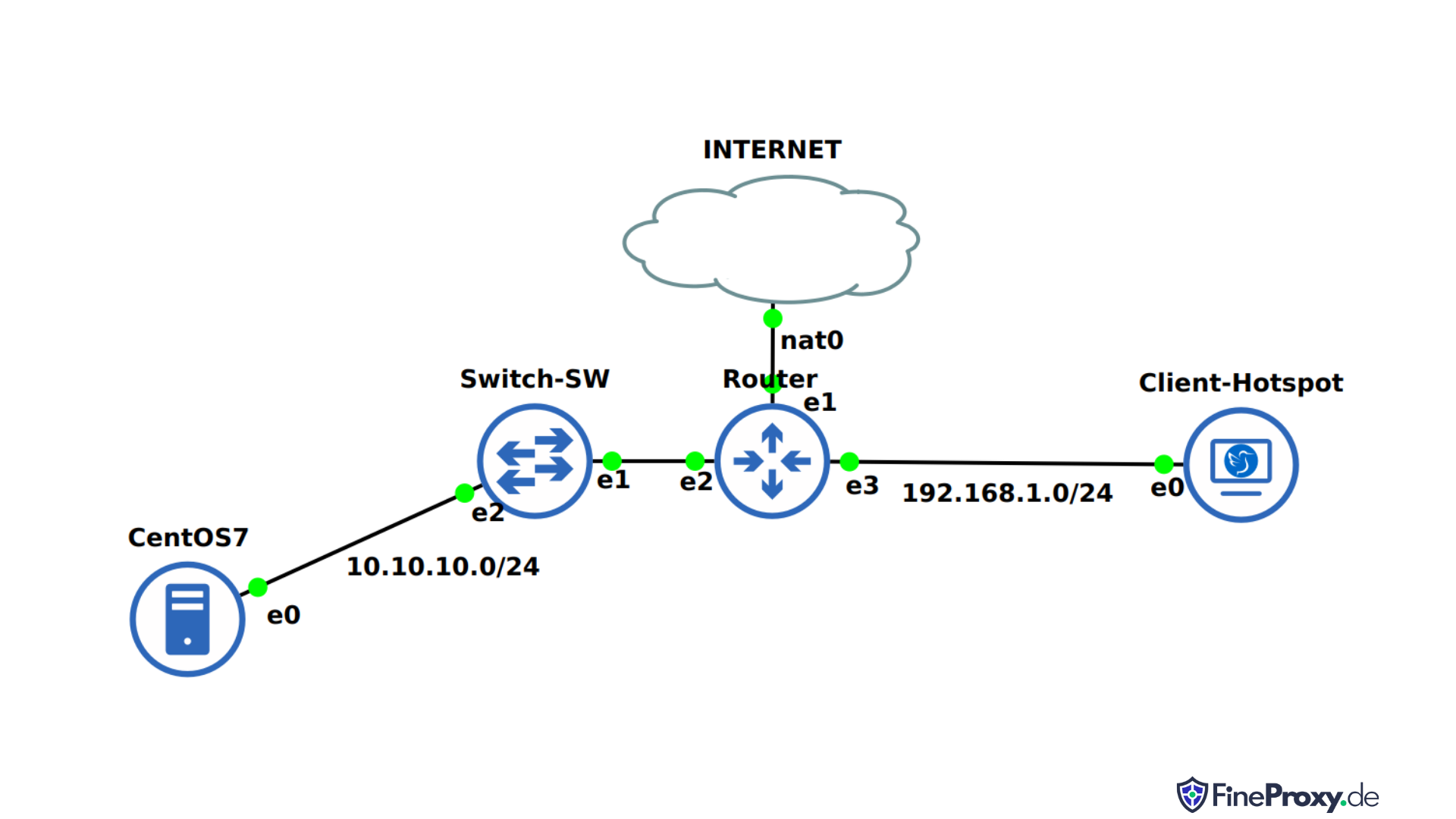

Como configurar um servidor proxy HTTP + HTTPS transparente usando Squid e IPtables

O proxy HTTP + HTTPS transparente com Squid e iptables fornece uma maneira eficiente de gerenciar e acessar conteúdo online com segurança.

Ao combinar Squid e iptables, o tráfego da Internet é roteado através de um servidor proxy seguro, permitindo a filtragem de solicitações, armazenamento em cache de objetos populares, além de fornecer autenticação aos usuários. Essa combinação também permite a transmissão segura de dados por meio de conexões HTTP e HTTPS, fornecendo uma camada adicional de proteção para seus dados online.

Além disso, com o proxy transparente, os usuários não precisam configurar manualmente seus navegadores ou aplicativos para acessar os recursos da Internet por meio do proxy. Isso torna mais fácil para os usuários acessarem o conteúdo de que precisam, sem se preocupar em configurar manualmente o proxy.

Ao combinar o Squid e o iptables, você pode gerenciar seu conteúdo online de maneira fácil e segura, sem se preocupar com a segurança dos seus dados.

Neste vídeo, SysEng Quick configurará um proxy HTTP+HTTPS transparente usando Squid e iptables. Ele encaminhará todo o tráfego da porta 8080 em nossa máquina local para a porta 3128 no servidor proxy. Isso nos permitirá filtrar e monitorar todo o tráfego que passa pelo servidor proxy.

Conclusão

A magia dos proxies transparentes, invisíveis e silenciosos faz maravilhas ao elevar e agilizar as interações online. Sua adaptabilidade atende tanto clientes quanto servidores, tornando os negócios mais tranquilos e eficientes. Ao aprimorar as experiências de navegação e fornecer melhor controle sobre o tráfego de rede, esses proxies impulsionam as empresas em uma trajetória de crescimento acelerado.