¿Sabías que cada vez que te conectas a una red Wi-Fi pública, interactúas con un mediador digital invisible? Conozca el proxy transparente, un administrador de tráfico web detrás de escena que filtra, valida y almacena sin problemas sus solicitudes en línea sin modificar su dirección IP. Sorprendentemente indetectable, este habilitador silencioso realiza sus funciones sin ninguna configuración por su parte, permitiéndole navegar por Internet sin interrupciones.

Únase a nosotros en este intrigante viaje mientras desentrañamos las funcionalidades, las aplicaciones comerciales y los métodos de detección.

Tabla de contenido

- ¿Qué es un proxy transparente?

- Proxies transparentes y proxies forzados

- Configuración de proxy transparente

- ¿Cómo funciona un proxy transparente?

- Usos del proxy transparente

- Ventajas y desventajas de los proxies transparentes

- ¿Cómo detectar un proxy transparente?

- Proxy transparente versus proxy no transparente

- VPN y HTTPS frente a proxies transparentes

- Cómo configurar un servidor proxy HTTP+HTTPS transparente usando Squid e IPtables

- Conclusión

¿Qué es un proxy transparente?

Los proxies transparentes también se conocen como proxies en línea, de interceptación o forzados. Estos intrigantes servidores interceptan inteligentemente las conexiones entre los usuarios finales o dispositivos e Internet sin dejar de ser “transparentes”. Esto significa que operan sin inmiscuirse en las solicitudes y respuestas. Una herramienta proxy transparente de código abierto muy conocida es Squid Transparent Proxy Server.

Imagínese esto: un usuario en el trabajo navega por Internet y decide leer un artículo de noticias en cnn.com. Gracias al proxy transparente, este usuario verá exactamente el mismo contenido que vería en casa. Qué sorprendente, ¿verdad?

Imagínese navegar por Internet, leer un artículo de noticias cautivador de cnn.com, mientras piensa que sus hábitos de navegación son privados. No lo sabías, tu empleador monitorea sigilosamente tus acciones, gracias a un proxy discreto en la red corporativa. Aunque la experiencia parece no haber cambiado, su empleador tiene el poder de vigilar su comportamiento en línea e incluso limitar el acceso a sitios específicos.

Proxies transparentes y proxies forzados

Los proxies transparentes también se conocen como proxies forzados, ya que se integran perfectamente en la conexión de un usuario sin modificar la configuración del proxy de su computadora. Esta característica única permite a los operadores de red y propietarios de sitios web implementarlas sin el permiso o el conocimiento de los usuarios. Como resultado, se puede "imponer" un proxy transparente a un usuario sin su consentimiento o conocimiento (aunque en muchos casos, se informa a los usuarios sobre la presencia de un proxy).

Sin embargo, no se preocupe: numerosos sitios web proporcionan listas de proxy transparentes no autorizadas para mantener a los usuarios informados sobre su estado de seguimiento.

Los proxies transparentes, por definición, los configura el operador de una red o un sitio web, y no el usuario final.

Configuración de proxy transparente

Descubra el apasionante mundo de los proxies transparentes y domine sus configuraciones comunes, como:

- Autenticación notable que vincula perfectamente las credenciales del servidor con los usuarios detrás de escena.

- Métodos de interceptación intrigantes, personalizables a nivel del sistema operativo o del enrutador.

- Capacidades de almacenamiento en caché sin precedentes para una experiencia mejorada para los usuarios que regresan.

- La sorprendente opción de proxy inverso está diseñada para mejorar el rendimiento cuando se coloca frente a un servidor web.

- Mecánicas de filtrado superiores restringen de manera experta el acceso a protocolos o puertos específicos, como servicios de chat, transmisión de datos e hilos de torrents.

¿Cómo funciona un proxy transparente?

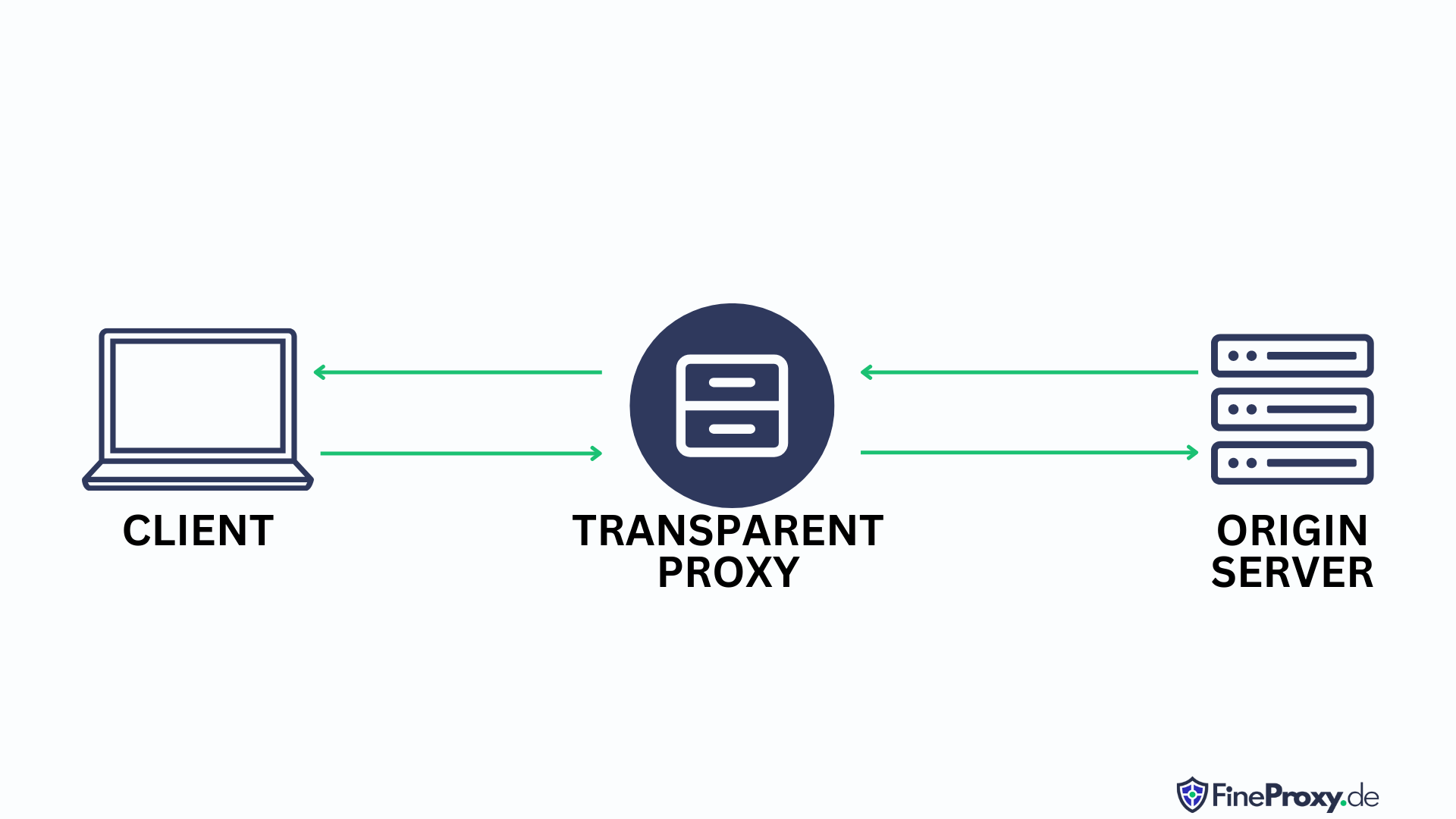

Imagínese un portero secreto, atendiendo diligente y discretamente sus consultas en Internet. ¡Bienvenido al mundo de los proxies transparentes! Cuando envía una solicitud en línea, este guardián cibernético toma su dirección IP privada y la transforma en pública antes de reenviarla a su destino previsto. Y para garantizar que reciba la respuesta deseada, el proxy memoriza su dirección IP privada y reconoce la respuesta entrante como suya para completar el círculo de comunicación.

Acceder a este intermediario digital es muy sencillo, generalmente a través de un software dedicado o una práctica extensión de navegador.

A diferencia de los proxies normales, los proxies transparentes ocultan su presencia al cliente y no manipulan ninguno de los datos que se envían a través de ellos. Como resultado, los solicitantes permanecerán ajenos a este tipo de proxy, ya que las solicitudes parecen originarse en el usuario en lugar de provenir de un dispositivo intermediario en la red.

Usos del proxy transparente

Puede implementar un proxy transparente en el lado del cliente, lo que significa que todo el tráfico hacia y desde un punto final del cliente es interceptado por el proxy.

Del lado del cliente

Los casos de uso de proxies transparentes del lado del cliente incluyen:

Filtrado de contenido

El poder de un proxy transparente es filtrar eficientemente contenido no deseado a través de configuraciones de proxy personalizables. Imagine una situación en la que se accede a un sitio web en particular y, en lugar de reenviar la solicitud, el proxy intercepta inteligentemente la conexión y presenta un error o un aviso informativo al usuario.

Proxies de puerta de enlace

La sinergia de un proxy de puerta de enlace que modifica u obstruye sin problemas el tráfico de la red según reglas predefinidas. Imagine un firewall funcionando como un proxy transparente, permitiendo que el tráfico fluya entre una red interna e Internet, mientras bloquea rápidamente cualquier tráfico que infrinja su tabla de reglas.

Almacenamiento en caché transparente

Imagine un campus universitario bullicioso donde numerosos estudiantes examinan con entusiasmo el mismo sitio de noticias de actualidad. Para optimizar su experiencia de navegación, entra en acción un proxy transparente que almacena en caché inteligentemente el contenido para servirlo rápidamente a los usuarios posteriores. Este héroe digital no sólo mejora la eficiencia sino que también une organizaciones, instalaciones y vecindarios en la búsqueda de una conectividad perfecta.

Monitoreo de tráfico

Uno de los usos principales de los servidores proxy transparentes es realizar un análisis detallado del tráfico y el comportamiento de los usuarios en su red, mientras se permanece alerta contra posibles usos indebidos, como el robo de datos y las violaciones de credenciales por parte de operadores de Wi-Fi públicos desagradables.

Autenticación

Puede utilizar la intriga de los puntos públicos de Wi-Fi y los proveedores de Internet celular que emplean fuerzas ocultas, como servidores proxy transparentes, para obligar suavemente a los usuarios a autenticarse en las redes y comprometerse a aceptar los términos de servicio. Descubra el secreto detrás de la vigilancia continua de las conexiones, incluso después de obtener acceso, mientras el operador monitorea sigilosamente cada movimiento del usuario a través de los ojos invisibles del proxy transparente.

Del lado del servidor

Los casos de uso de proxies transparentes del lado del servidor incluyen:

Intercepción TCP para protección DoS

Ingrese a TCP intercept, un poderoso proxy transparente con la capacidad de burlar los ataques de inundación SYN. Actuando como un intermediario confiable, este robusto proxy maneja hábilmente las solicitudes entrantes de los clientes, navega a través del proceso de protocolo de enlace de tres vías y vincula perfectamente los puntos finales del cliente y del servidor.

Lo que distingue a TCP Intercept es su observación atenta de las solicitudes de TCP y su capacidad de adaptarse cuando detecta problemas. Al monitorear la duración de las conexiones y emplear un tiempo de espera de 30 segundos en circunstancias normales, la intercepción TCP garantiza que solo las conexiones legítimas puedan comunicarse con su servidor. Pero cuando el número de conexiones inactivas cruza un límite predeterminado, el proxy entra en "modo agresivo", eliminando rápidamente la conexión inactiva más antigua por cada nueva que llega. Equipe su servidor con intercepción TCP y respire tranquilo sabiendo que su fortaleza en línea tiene un guardián siempre vigilante.

En el panorama hiperconectado actual, las defensas tradicionales ya no pueden resistir los ataques masivos de denegación de servicio distribuido (DDoS). Los ciberadversarios armados con una potencia de servidor formidable y ejércitos de computadoras no muertas pueden generar inundaciones SYN titánicas, destrozando fácilmente los controladores de intercepción TCP.

Ingrese a la época de las fortificaciones basadas en la nube como la protección DDoS de Imperva: nacida para mantenerse firme incluso frente a las tempestades DDoS más feroces. Estos guardianes vigilantes escalan rápidamente a niveles colosales, ocultando el ámbito no solo de TCP, sino también de ataques de protocolo y capa de aplicación. Empiece una nueva era de seguridad digital adoptando la supremacía de los servicios DDoS basados en la nube.

Proxy transparente y CDN para optimización front-end

Obtendrá una navegación ultrarrápida con Content Delivery Networks (CDN), un magnífico conjunto de servidores proxy repartidos por todo el mundo, diseñados para ofrecer contenido a la velocidad de la luz a usuarios de ubicaciones cercanas. Un excelente ejemplo de una CDN perfecta es la Red de Entrega de Contenido Global de Imperva, que actúa como una potencia invisible en el extremo del servidor, enfocándose en la optimización del front-end para mejorar la experiencia del usuario.

Cuando los usuarios navegan por Internet, nunca tienen contacto directo con el servidor central; en cambio, reciben contenido almacenado en caché a través de estas CDN, lo que genera un rendimiento impresionante y una demanda mínima de los recursos del servidor. ¡Aproveche el poder de una CDN para disfrutar de una experiencia de navegación inigualable!

Ventajas y desventajas de los proxies transparentes

Como cualquier otra herramienta en línea, los proxy transparentes vienen con un equipaje: una lista de ventajas y desventajas. Éstos son algunos de ellos:

Ventajas:

- Estas inteligentes herramientas elevan las velocidades de carga y conservan el ancho de banda ascendente para lograr la máxima eficiencia.

- Lo mejor de todo es que la implementación es muy sencilla: herramientas conocidas, como Squid Transparent Proxy Server, hacen que la configuración sea rápida y fluida. Dígale adiós a la engorrosa reconfiguración del sistema y dé la bienvenida al redireccionamiento fluido de la red para múltiples clientes.

- Incluso durante sobrecargas o fallas, los proxies transparentes eclipsan a sus contrapartes explícitos, gracias a su elemento de interceptación incorporado dedicado a la rápida solución de problemas. Manténgase a la vanguardia con el rendimiento inmejorable y la facilidad de uso que ofrecen los servidores proxy transparentes.

Desventajas:

- Existen algunos desafíos arquitectónicos y peligros de red relacionados con los servidores proxy transparentes, que exigen una profunda comprensión de las modificaciones del lado del cliente y dependen en gran medida de sistemas operativos y dispositivos de servidor compatibles.

- Tenga cuidado con los peligros asociados con configuraciones inadecuadas, ya que pueden provocar una red lenta y conexiones inestables.

- Además, garantizar la seguridad de los datos es una tarea ardua, en la que la selección del protocolo correcto puede mejorar o deshacer su defensa contra ataques maliciosos y filtraciones de datos. Confíe sólo en los expertos, porque hay mucho en juego y las consecuencias, graves.

¿Cómo detectar un proxy transparente?

Sin que algunos lo sepan, los proxies transparentes se han vuelto cada vez más comunes en las redes digitales, y puede resultar difícil para la persona promedio saber si sus solicitudes web se enrutan a través de uno.

Afortunadamente, existen algunas medidas que pueden ayudar con este proceso de verificación. Por ejemplo, los encabezados de respuesta HTTP obtenidos de sitios web deben mostrar X-reenviado-para o A través de como indicador del uso de proxy dentro de estas respuestas; Alternativamente, los usuarios podrían recurrir al uso de herramientas en línea especializadas diseñadas específicamente para fines de detección de proxy, a las que se puede acceder fácilmente a través de cualquier motor de búsqueda.

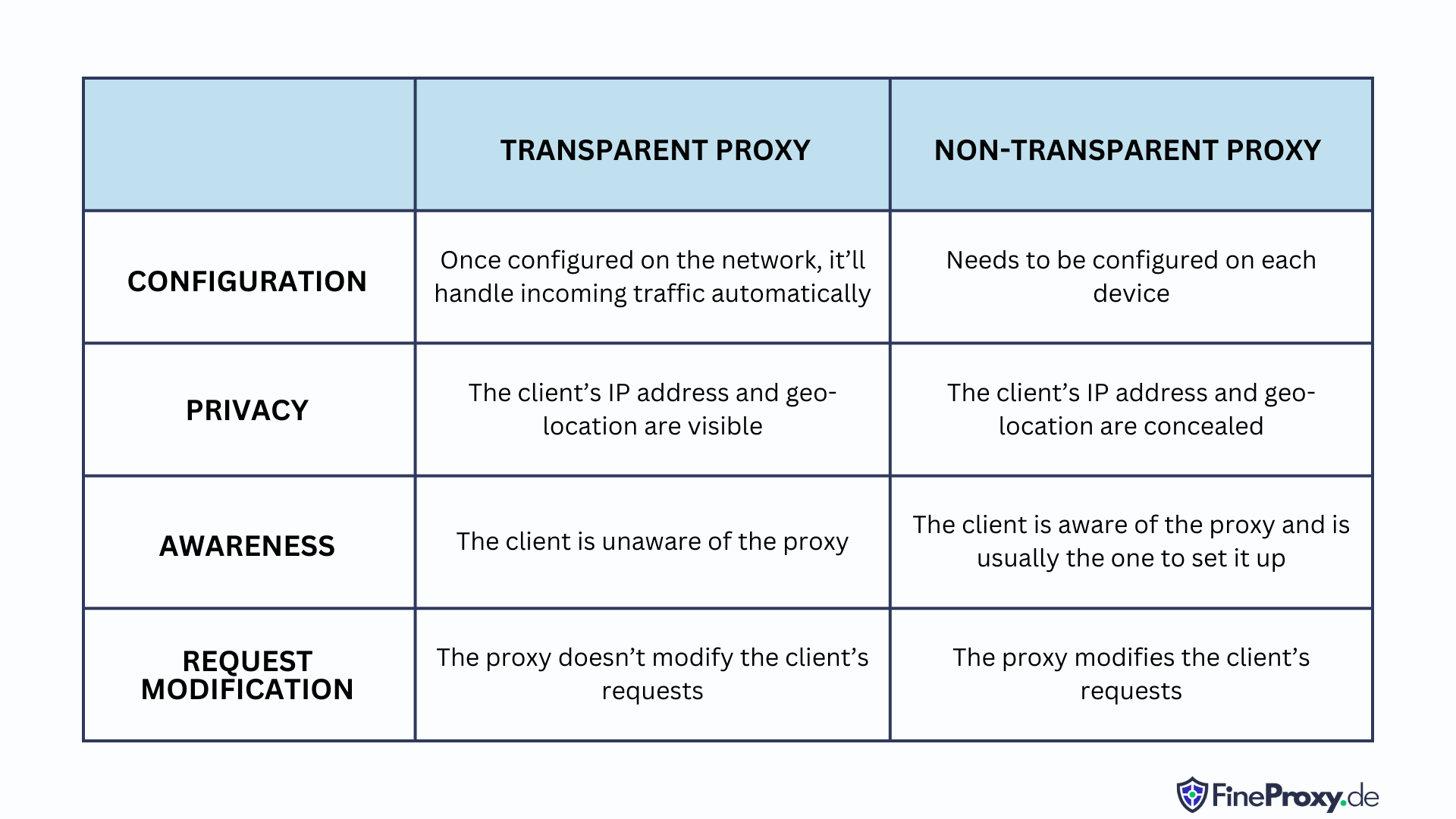

Proxy transparente versus proxy no transparente

Mientras que el proxy transparente permanece encubierto, guiando silenciosamente las solicitudes de los clientes sin ser detectado, su contraparte no transparente modifica audazmente esas solicitudes y protege su configuración de miradas indiscretas.

El proxy no transparente se ríe de los gusanos y el software espía, proporcionando una barrera infranqueable al ocultar su propia existencia. Imagine un mundo en el que estos dos tipos protejan su dominio digital, enrutando solicitudes a través de firewalls y dejando a los clientes felizmente inconscientes de su presencia protectora.

VPN y HTTPS frente a proxies transparentes

Al navegar en línea, sus datos pueden ser observados y filtrados furtivamente por una figura misteriosa llamada "proxy transparente". Este maestro del engaño puede incluso almacenar sus valiosos datos para su propia agenda futura.

HTTPS

Con su confiable cifrado SSL, HTTPS transforma el tráfico habitual de su navegador en un código secreto indescifrable. Protege su información de miradas indiscretas y garantiza que llegue de forma segura a su destino.

¡Pero cuidado! Hay una grieta en la armadura de HTTPS. El tráfico DNS, el mensajero confiable que revela las rutas de sus datos cifrados, a menudo queda desprotegido. Entonces, aunque los contenidos permanecen ocultos, los destinos siguen siendo visibles para los enemigos potenciales.

Juntos, HTTPS y DNSSEC (DNS cifrado) pueden unir fuerzas para desafiar al proxy transparente y crear una experiencia de navegación verdaderamente segura. Sin embargo, la compatibilidad entre estos defensores de la privacidad puede ser un asunto complicado.

El software proxy transparente, como Squid, es capaz de gestionar el tráfico HTTPS de múltiples formas. ¡Imagínese poder monitorear los destinos de los datos sin problemas durante el tránsito! Los administradores de red pueden incluso configurar la interceptación HTTPS con el servidor proxy actuando como "intermediario" con una autoridad de certificación HTTPS exclusiva.

vpn

Las VPN pueden brindarle privacidad y seguridad al cifrar todos los datos de su dispositivo, haciendo que su contenido y destino sean indescifrables y permitiendo una transmisión fluida y sin alteraciones al destino previsto. Sin embargo, esté preparado para sacrificar la ventaja de velocidad del caché del proxy en aras de una mayor confidencialidad.

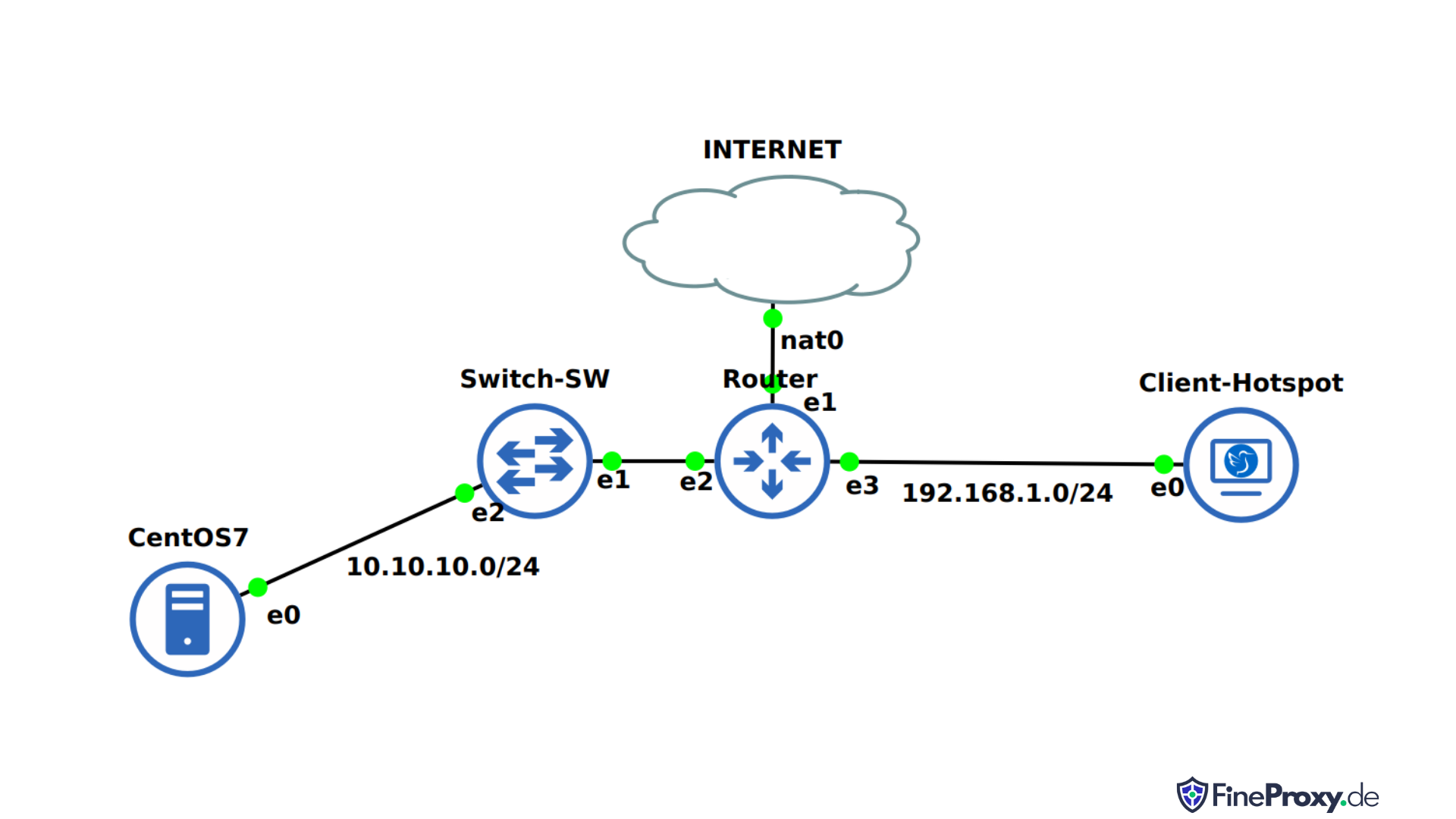

Cómo configurar un servidor proxy HTTP+HTTPS transparente usando Squid e IPtables

El proxy HTTP+HTTPS transparente con Squid e iptables proporciona una manera eficiente de administrar y acceder al contenido en línea de forma segura.

Al combinar Squid e iptables, el tráfico de Internet se enruta a través de un servidor proxy seguro, lo que permite filtrar solicitudes, almacenar en caché objetos populares y proporcionar autenticación a los usuarios. Esta combinación también permite la transmisión segura de datos a través de conexiones HTTP y HTTPS, proporcionando una capa adicional de protección para sus datos en línea.

Además, con el proxy transparente, los usuarios no necesitan configurar manualmente sus navegadores o aplicaciones para acceder a los recursos de Internet a través del proxy. Esto facilita que los usuarios accedan al contenido que necesitan sin tener que preocuparse por configurar manualmente el proxy.

Al combinar Squid e iptables, puede administrar de manera fácil y segura su contenido en línea sin tener que preocuparse por la seguridad de sus datos.

En este video, SysEng Quick configurará un proxy HTTP+HTTPS transparente usando Squid e iptables. Reenviará todo el tráfico desde el puerto 8080 de nuestra máquina local al puerto 3128 del servidor proxy. Esto nos permitirá filtrar y monitorear todo el tráfico que pasa por el servidor proxy.

Conclusión

La magia de los servidores proxy transparentes, silenciosos e invisibles hace maravillas para elevar y agilizar las interacciones en línea. Su adaptabilidad sirve tanto a los clientes como a los servidores, haciendo que los negocios sean más fluidos y eficientes. Al mejorar las experiencias de navegación y proporcionar un mejor control sobre el tráfico de la red, estos servidores proxy impulsan a las empresas hacia una trayectoria de crecimiento acelerado.