Saviez-vous qu'à chaque fois que vous vous connectez à un réseau Wi-Fi public, vous interagissez avec un médiateur numérique invisible ? Découvrez le proxy transparent, un gestionnaire de trafic Web en coulisses qui filtre, valide et stocke de manière transparente vos demandes en ligne sans modifier votre adresse IP. Remarquablement indétectable, cet activateur silencieux remplit ses fonctions sans aucune configuration de votre part, vous laissant libre de surfer sur Internet sans interruption.

Rejoignez-nous dans ce voyage intrigant alors que nous découvrirons les fonctionnalités, les applications métier et les méthodes de détection.

Table des matières

- Qu’est-ce qu’un proxy transparent ?

- Proxies transparents et proxys forcés

- Paramètres de proxy transparents

- Comment fonctionne un proxy transparent ?

- Utilisations du proxy transparent

- Avantages et inconvénients des proxys transparents

- Comment détecter un proxy transparent ?

- Proxy transparent vs proxy non transparent

- VPN et HTTPS vs proxys transparents

- Comment configurer un serveur proxy HTTP+HTTPS transparent à l'aide de Squid et IPtables

- Conclusion

Qu’est-ce qu’un proxy transparent ?

Les proxys transparents sont également appelés proxys en ligne, d'interception ou forcés. Ces serveurs intrigants interceptent intelligemment les connexions entre les utilisateurs finaux ou les appareils et Internet tout en restant « transparents ». Cela signifie qu’ils opèrent sans se mêler des demandes et des réponses. Un outil proxy transparent open source bien connu est le Squid Transparent Proxy Server.

Imaginez ceci : un utilisateur au travail navigue sur Internet et décide de lire un article d'actualité sur cnn.com. Grâce au proxy transparent, cet utilisateur verra exactement le même contenu que chez lui. C’est incroyable, n’est-ce pas ?

Imaginez-vous naviguer sur Internet, lire un article d'actualité captivant de cnn.com, tout en pensant que vos habitudes de navigation sont privées. Vous ne le saviez pas, votre employeur surveille furtivement vos actions, grâce à un proxy discret sur le réseau de l'entreprise. Même si l’expérience semble inchangée, votre employeur exerce le pouvoir de surveiller votre comportement en ligne et même de limiter l’accès à des sites spécifiques.

Proxies transparents et proxys forcés

Les proxys transparents sont également appelés proxys forcés, car ils s'intègrent de manière transparente à la connexion d'un utilisateur sans modifier les paramètres de proxy de son ordinateur. Cette fonctionnalité unique permet aux opérateurs de réseaux et aux propriétaires de sites Web de les mettre en œuvre sans l'autorisation ou la connaissance des utilisateurs. En conséquence, un proxy transparent peut être « imposé » à un utilisateur sans son consentement ou sans qu’il le sache (même si dans de nombreux cas, les utilisateurs sont informés de la présence d’un proxy).

Cependant, ne vous inquiétez pas : de nombreux sites Web fournissent des listes de proxy transparentes et non autorisées pour tenir les utilisateurs informés de leur statut surveillé.

Les proxys transparents, par définition, sont mis en place par l'opérateur d'un réseau ou d'un site Internet, et non par l'utilisateur final.

Paramètres de proxy transparents

Découvrez le monde passionnant des proxys transparents et maîtrisez leurs paramètres communs, tels que :

- Authentification remarquable qui relie de manière transparente les informations d’identification du serveur aux utilisateurs en coulisses.

- Méthodes d’interception intrigantes, personnalisables au niveau du système d’exploitation ou du routeur.

- Des capacités de mise en cache sans précédent pour une expérience améliorée pour les utilisateurs récurrents.

- L’étonnante option de proxy inverse est conçue pour améliorer les performances lorsqu’elle est placée devant un serveur Web.

- Des mécanismes de filtrage supérieurs limitent de manière experte l'accès à des protocoles ou à des ports spécifiques, tels que les services de chat, le streaming de données et les threads torrent.

Comment fonctionne un proxy transparent ?

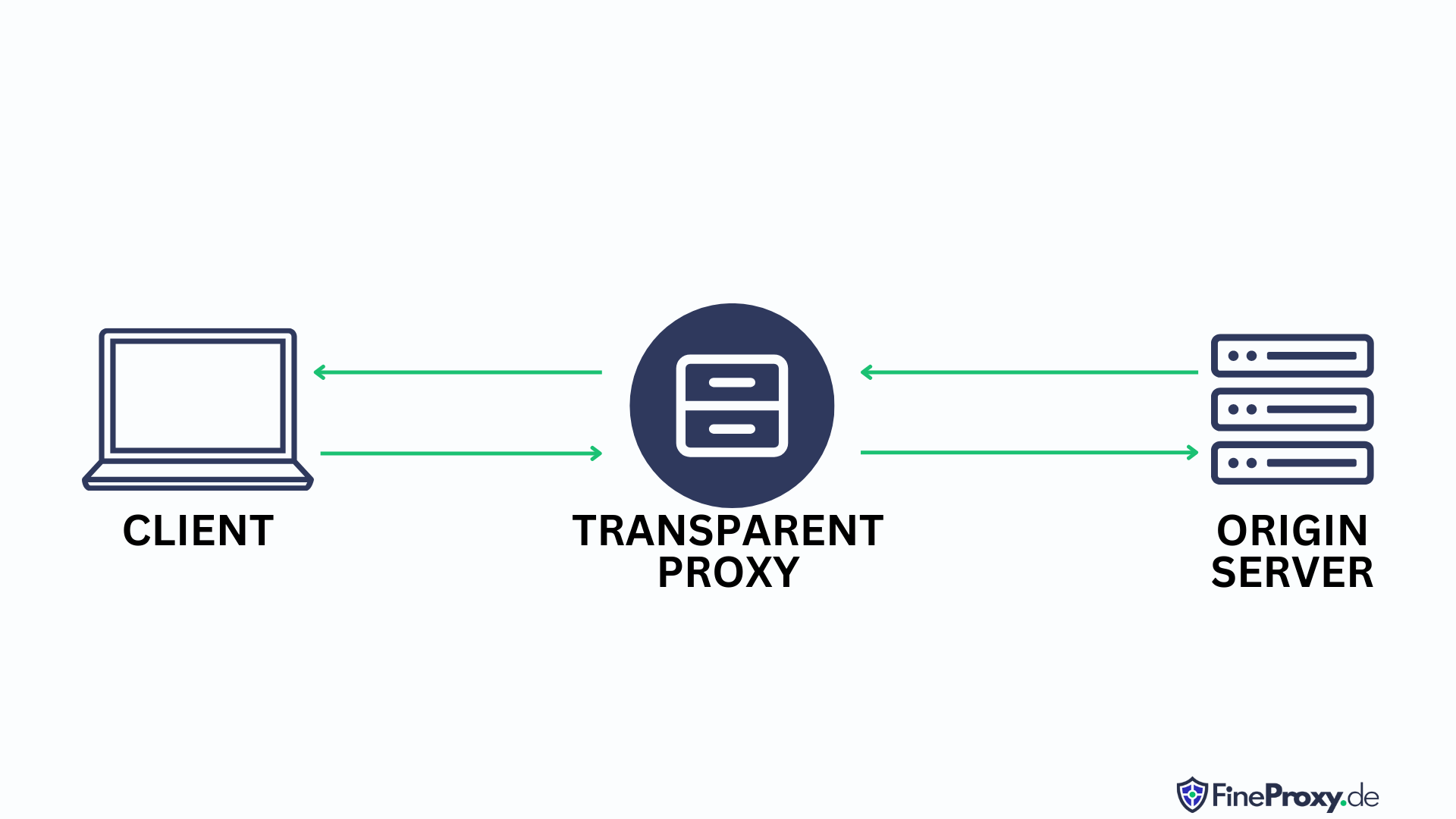

Imaginez un portier secret, traitant consciencieusement et discrètement vos demandes sur Internet. Bienvenue dans le monde des proxys transparents ! Lorsque vous envoyez une demande en ligne, ce cyber-gardien prend votre adresse IP privée et la transforme en adresse publique avant de la transmettre à votre destination prévue. Et pour garantir que vous recevez la réponse tant convoitée, le proxy mémorise votre adresse IP privée, reconnaissant la réponse entrante comme la vôtre pour boucler le cercle de communication.

Accéder à cet intermédiaire numérique est un jeu d’enfant, généralement via un logiciel dédié ou une extension de navigateur pratique.

Contrairement aux proxys classiques, les proxys transparents masquent leur présence au client et ne manipulent aucune des données envoyées par leur intermédiaire. En conséquence, les demandeurs resteront inconscients de ce type de proxy, car les demandes semblent provenir de l'utilisateur au lieu de provenir d'un appareil intermédiaire sur le réseau.

Utilisations du proxy transparent

Vous pouvez déployer un proxy transparent côté client, ce qui signifie que tout le trafic vers et depuis un point de terminaison client est intercepté par le proxy.

Du côté client

Les cas d'utilisation des proxys transparents côté client incluent :

Filtrage du contenu

La puissance d'un proxy transparent consiste à filtrer efficacement le contenu indésirable grâce à des paramètres de proxy personnalisables. Imaginez une situation dans laquelle un site Web particulier est consulté et, au lieu de transmettre la demande, le proxy intercepte intelligemment la connexion, présentant une erreur ou une notification informative à l'utilisateur.

Proxy de passerelle

La synergie d'un proxy de passerelle qui modifie ou obstrue de manière transparente le trafic réseau selon des règles prédéfinies. Imaginez un pare-feu fonctionnant comme un proxy transparent, permettant au trafic de circuler entre un réseau interne et Internet, tout en bloquant rapidement tout trafic qui enfreint sa table de règles.

Mise en cache transparente

Imaginez un campus universitaire animé où de nombreux étudiants parcourent avec impatience le même site d’actualités tendances. Pour optimiser leur expérience de navigation, un proxy transparent entre en action, mettant intelligemment le contenu en cache pour le proposer rapidement aux utilisateurs suivants. Ce héros numérique améliore non seulement l'efficacité, mais unit également les organisations, les installations et les quartiers dans la quête d'une connectivité transparente.

Surveillance du trafic

L'une des principales utilisations des proxys transparents est d'effectuer une analyse approfondie du trafic et du comportement des utilisateurs sur votre réseau tout en restant vigilant contre les utilisations abusives potentielles telles que le vol de données et les violations d'identifiants par des opérateurs Wi-Fi publics peu recommandables.

Authentification

Vous pouvez utiliser l’intrigue des points Wi-Fi publics et des fournisseurs d’accès Internet cellulaire employant des forces cachées, comme des proxys transparents, pour contraindre doucement les utilisateurs à s’authentifier sur les réseaux et à s’engager à accepter les conditions de service. Découvrez le secret de la surveillance continue des connexions, même après y avoir obtenu l'accès, car l'opérateur surveille furtivement chaque mouvement de l'utilisateur à travers les yeux invisibles du proxy transparent.

Du côté du serveur

Les cas d'utilisation des proxys transparents côté serveur incluent :

Interception TCP pour la protection DoS

Entrez TCP Intercept, un puissant proxy transparent capable de déjouer les attaques SYN-flood. Agissant comme un intermédiaire de confiance, ce proxy robuste gère habilement les demandes client entrantes, navigue dans le processus de négociation à trois et relie de manière transparente les points de terminaison client et serveur.

Ce qui distingue l'interception TCP, c'est son observation vigilante des requêtes TCP et sa capacité à s'adapter lorsqu'elle détecte un problème. En surveillant les durées de connexion et en utilisant un temps d'attente de 30 secondes dans des circonstances normales, l'interception TCP garantit que seules les connexions légitimes peuvent communiquer avec votre serveur. Mais lorsque le nombre de connexions inactives dépasse une limite prédéterminée, le proxy passe en « mode agressif », éliminant rapidement la connexion inactive la plus ancienne pour chaque nouvelle arrivée. Équipez votre serveur d'une interception TCP et respirez tranquillement en sachant que votre forteresse en ligne a un gardien toujours vigilant.

Dans le paysage hyperconnecté d'aujourd'hui, les défenses traditionnelles ne peuvent plus tenir tête aux attaques massives par déni de service distribué (DDoS). Les cyber-adversaires armés d'une formidable puissance de serveur et d'armées d'ordinateurs morts-vivants peuvent générer des inondations SYN titanesques, déchirant facilement les contrôleurs d'interception TCP.

Entrez dans l’ère des fortifications basées sur le cloud comme la protection DDoS d’Imperva : née pour tenir tête même face aux tempêtes DDoS les plus féroces. Ces gardiens vigilants atteignent rapidement des niveaux colossaux, protégeant le domaine non seulement du TCP, mais également des attaques de protocole et de couche applicative. Ouvrez une nouvelle ère de sécurité numérique en adoptant la suprématie des services DDoS basés sur le cloud.

Proxy transparent et CDN pour l'optimisation front-end

Vous bénéficierez d'une navigation ultra-rapide grâce aux réseaux de diffusion de contenu (CDN), un magnifique ensemble de serveurs proxy répartis à travers le monde, conçus pour fournir du contenu à la vitesse de la lumière aux utilisateurs situés à proximité. Un excellent exemple de CDN transparent est le réseau mondial de diffusion de contenu d'Imperva, qui agit comme une centrale invisible côté serveur, se concentrant sur l'optimisation frontale pour améliorer l'expérience utilisateur.

Lorsque les utilisateurs naviguent sur Internet, ils n'ont jamais de contact direct avec le serveur principal ; au lieu de cela, ils sont traités avec du contenu mis en cache via ces CDN, ce qui entraîne des performances impressionnantes et une demande minimale sur les ressources du serveur. Exploitez la puissance d’un CDN pour une expérience de navigation inégalée !

Avantages et inconvénients des proxys transparents

Comme tout autre outil en ligne, les procurations transparentes ont un bagage : une liste d’avantages et d’inconvénients. En voici quelques uns:

Avantages :

- Ces outils intelligents élèvent les vitesses de chargement et conservent la bande passante en amont pour une efficacité ultime.

- Mieux encore, la mise en œuvre est un jeu d’enfant : des outils bien connus, comme Squid Transparent Proxy Server, rendent la configuration rapide et transparente. Dites adieu à la reconfiguration fastidieuse du système et bonjour au reroutage réseau fluide pour plusieurs clients.

- Même en cas de surcharge ou de crash, les proxys transparents éclipsent leurs homologues explicites, grâce à leur élément d'interception intégré dédié au dépannage et à la résolution rapides des problèmes. Gardez une longueur d'avance grâce aux performances imbattables et à la facilité d'utilisation qu'offrent les proxys transparents.

Désavantages:

- Les proxys transparents présentent certains défis architecturaux et risques réseau, qui nécessitent une compréhension approfondie des modifications côté client et s'appuient fortement sur des systèmes d'exploitation et des périphériques de serveur compatibles.

- Méfiez-vous des pièges associés à des configurations inappropriées, car ils peuvent conduire à un réseau lent et à des connexions instables.

- De plus, assurer la sécurité des données est une tâche ardue, où le bon choix de protocole peut faire ou défaire votre défense contre les attaques malveillantes et les violations de données. Ne faites confiance qu’aux experts, car les enjeux sont élevés et les conséquences graves.

Comment détecter un proxy transparent ?

À l'insu de certains, les proxys transparents sont devenus de plus en plus courants dans les réseaux numériques, et il peut être difficile pour une personne moyenne de savoir si ses requêtes Web sont acheminées via un proxy.

Heureusement, il existe quelques mesures qui peuvent faciliter ce processus de vérification. Par exemple, les en-têtes de réponse HTTP obtenus à partir de sites Web doivent afficher X-Forwarded-For ou Via comme indicateur de l'utilisation d'un proxy dans ces réponses ; Alternativement, les utilisateurs pourraient recourir à des outils en ligne spécialisés spécifiquement adaptés à des fins de détection de proxy – facilement accessibles via n'importe quel moteur de recherche.

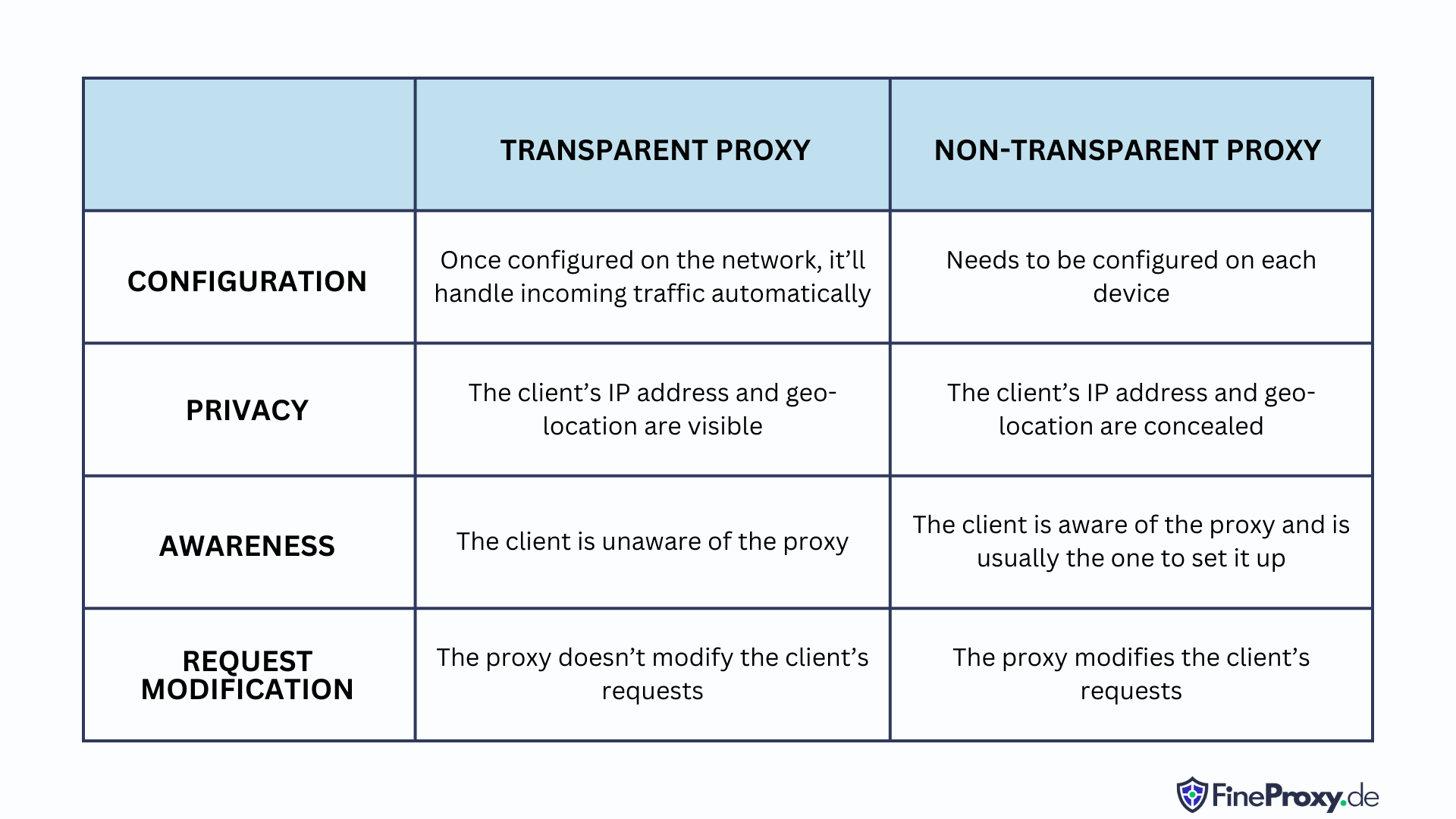

Proxy transparent vs proxy non transparent

Alors que le proxy transparent reste secret, guidant discrètement les demandes des clients sans détection, son homologue non transparent modifie audacieusement ces demandes et protège ses paramètres des regards indiscrets.

Le proxy non transparent se moque des vers et des logiciels espions, offrant une barrière infranchissable en dissimulant son existence même. Imaginez un monde dans lequel ces deux types gardent votre domaine numérique, acheminant les demandes à travers des pare-feu et laissant les clients parfaitement inconscients de leur présence protectrice.

VPN et HTTPS vs proxys transparents

Lorsque vous naviguez en ligne, vos données peuvent être sournoisement observées et filtrées par un mystérieux personnage appelé « proxy transparent ». Ce maître de la tromperie peut même stocker vos précieuses données pour son propre agenda futur.

HTTPS

Avec son fidèle cryptage SSL, HTTPS transforme le trafic habituel de votre navigateur en un code secret incassable. Il protège vos informations de tout regard indiscret et garantit qu’elles arrivent à destination en toute sécurité.

Mais méfiez-vous! Il y a une faille dans l’armure du HTTPS. Le trafic DNS, le messager de confiance qui révèle les itinéraires de vos données cryptées, est souvent laissé sans protection. Ainsi, même si le contenu reste caché, les destinations restent visibles pour les ennemis potentiels.

Ensemble, HTTPS et DNSSEC (DNS crypté) peuvent unir leurs forces pour défier le proxy transparent et créer une expérience de navigation véritablement sécurisée. Pourtant, la compatibilité entre ces champions de la vie privée peut être une affaire difficile.

Un logiciel proxy transparent, tel que Squid, est capable de gérer le trafic HTTPS de plusieurs manières. Imaginez pouvoir surveiller les destinations des données de manière transparente pendant le transit ! Les administrateurs réseau peuvent même configurer une interception HTTPS avec le serveur proxy agissant comme « l'homme du milieu » avec une autorité de certification HTTPS exclusive.

VPN

Les VPN peuvent vous offrir confidentialité et sécurité en cryptant toutes les données de votre appareil, rendant efficacement son contenu et sa destination indéchiffrables, et permettant une transmission fluide et inchangée vers sa destination prévue. Cependant, soyez prêt à sacrifier l'avantage de vitesse du cache proxy au profit d'une confidentialité accrue.

Comment configurer un serveur proxy HTTP+HTTPS transparent à l'aide de Squid et IPtables

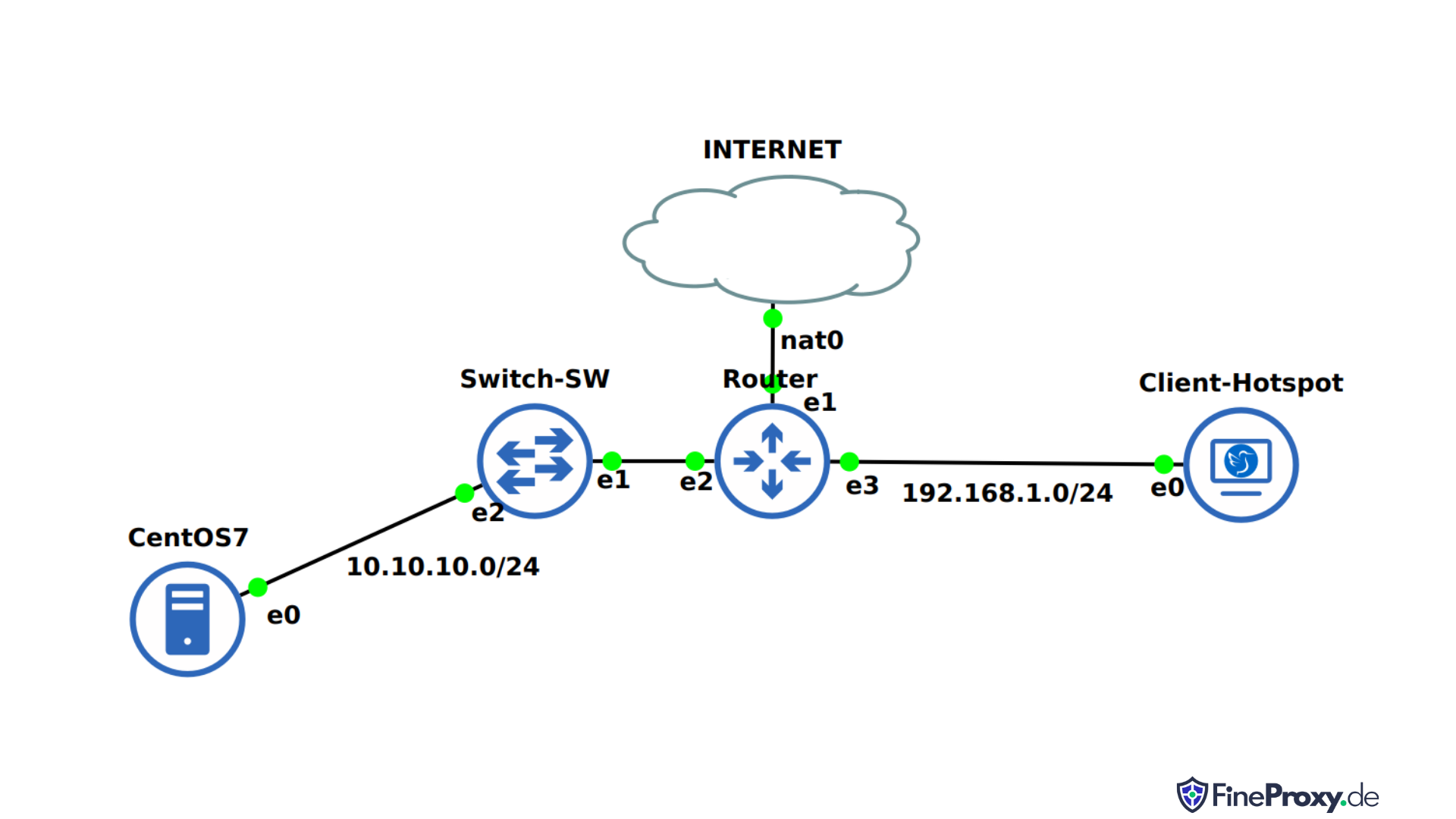

Le proxy HTTP+HTTPS transparent avec Squid et iptables offre un moyen efficace de gérer et d'accéder au contenu en ligne en toute sécurité.

En combinant Squid et iptables, le trafic Internet est acheminé via un serveur proxy sécurisé, permettant le filtrage des requêtes, la mise en cache des objets populaires et l'authentification des utilisateurs. Cette combinaison permet également la transmission sécurisée des données via des connexions HTTP et HTTPS, offrant ainsi une couche de protection supplémentaire pour vos données en ligne.

De plus, grâce au proxy transparent, les utilisateurs n'ont pas besoin de configurer manuellement leurs navigateurs ou applications pour accéder aux ressources Internet via le proxy. Cela permet aux utilisateurs d'accéder plus facilement au contenu dont ils ont besoin sans avoir à se soucier de la configuration manuelle du proxy.

En combinant Squid et iptables, vous pouvez gérer facilement et en toute sécurité votre contenu en ligne sans avoir à vous soucier de la sécurité de vos données.

Dans cette vidéo, SysEng Quick configurera un proxy HTTP+HTTPS transparent à l'aide de Squid et iptables. Il transférera tout le trafic du port 8080 sur notre machine locale vers le port 3128 sur le serveur proxy. Cela nous permettra de filtrer et de surveiller tout le trafic passant par le serveur proxy.

Conclusion

La magie des proxys transparents, invisibles et silencieux, fait des merveilles pour améliorer et rationaliser les interactions en ligne. Leur adaptabilité sert à la fois les clients et les serveurs, rendant les activités plus fluides et plus efficaces. En faisant progresser les expériences de navigation et en offrant une meilleure maîtrise du trafic réseau, ces proxys propulsent les entreprises sur une trajectoire de croissance accélérée.